2017 年 6 月 27 日、Petya ランサムウェアの新種が拡散を始め、多くの組織に影響を及ぼしています。

図 1. 感染した組織の数による上位 20 カ国

WannaCry と同様、Petya も拡散の手口のひとつとして悪用コード EternalBlue を利用しています。ただし、SMB(Server Message Block)を悪用する昔ながらのネットワーク拡散手法も使っているため、EternalBlue 対策のパッチを適用していても、組織内で拡散する恐れがあります。

[click_to_tweet:1]

最初の感染経路

Petya が企業ネットワークに侵入する最初の足がかりとして利用されたのは、「MEDoc」という税務・会計ソフトウェアのパッケージ製品だったことを、シマンテックは確認しました。MEDoc はウクライナで広く利用されていることから、ウクライナ国内の組織が主な標的だったと推察されます。

こうして最初の足がかりを固めた Petya は、さまざまな手法を使って企業ネットワークに拡散します。

拡散と横移動

Petya はワームです。つまり、自身で拡散する能力を備えています。標的とするコンピュータのリストを作成し、以下の 2 つの手法を使って拡散します。

IP アドレスとログイン情報の収集

Petya は、拡散先 IP アドレスのリストを作成します。これには、ローカルエリアネットワーク(LAN)上の主なアドレスが載っており、リモート IP も含まれています。完全リストに記載される情報は、次のとおりです。

- 全ネットワークアダプタの IP アドレスと DHCP サーバーすべて

- ポート 445/139 が空いている場合には、DHCP サーバーの DHCP クライアントすべて

- ポート 445/139 が空いている場合には、サブネットマスクによって定義されるサブネット内の IP アドレスすべて

- 現在オープンなネットワーク接続が確立しているコンピュータすべて

- ARP(アドレス解決プロトコル)キャッシュにあるコンピュータすべて

- Active Directory のリソースすべて

- [ネットワーク コンピュータ]に表示されるサーバーおよびワークステーションのリソースすべて

- Windows Credential Manager(リモートデスクトップのターミナルサービスのコンピュータも含む)にあるリソースすべて

標的とするコンピュータのリストが確定すると、Petya はその標的に拡散するときに使えるログイン情報(ユーザー名とパスワード)のリストも作成します。ユーザー名とパスワードのリストは、メモリに格納されます。ログイン情報の収集に使われるのは、次の 2 つの手法です。

- Windows Credential Manager からユーザー名とパスワードを取得する

- 32 ビットまたは 64 ビットのログイン情報ダンプツールを投下して実行する

横移動

Petya は、主に 2 つの手法でネットワーク上に拡散していきます。

- ネットワーク共有での実行: Petya は、取得したログイン情報を使い、[コンピュータ名]\\admin$ に自身をコピーして、標的となるコンピュータへの拡散を試みます。次に、PsExec または Windows Management Instrumentation コマンドライン(WMIC)ツールを使って、リモートで Petya が実行されます。PsExec も WMIC も、正規のツールです。

- SMB の悪用: 悪用コード EternalBlue と EternalRomance の亜種を使って拡散を試みます。

Petya は、ノートン製品と Symantec Endpoint Protection で使われている次のプロセスが存在するかどうかを確認します。

いずれかが見つかった場合、Petya は悪用コード EternalBlue と EternalRomance を拡散しません。

最初の感染とインストール

Petya は最初に、次のコマンドで rundll32.exe を介して実行されます。

- rundll32.exe perfc.dat, #1

この DLL がロードされると、まず感染したシステムから自身を削除しようとします。ここでは、ファイルを開き、その内容を null バイトで上書きしたうえで、最終的にディスクからファイルを削除するという段階を踏みます。null バイトでファイルを上書きするのは、フォレンジックの技法によるファイルの復元を阻害しようとして用いられる手法です。

続いて、このコンピュータが感染したことを示すフラグとして、次のファイルを作成しようとします。

MBR への感染と暗号化

こうしてインストールされた Petya は、マスターブートレコード(MBR)の書き換えに進みます。MBR を書き換えると、感染したコンピュータで、次のシステム再起動時に、通常のロードプロセスを乗っ取れるようになります。書き換えられた MBR は、CHKDSK 画面に偽装しながらハードディスクを暗号化する目的で使われます。次にユーザーに示されるのが、身代金要求の文面です。

Petya が通常のユーザーとして実行された場合、MBR の書き換えは正常に実行されません。それでもなお、Petya はネットワーク上で拡散を試みます。

この時点で、次のコマンドを使ってシステム再起動がスケジュールされます。

- "/c at 00:49 C:\Windows\system32\shutdown.exe /r /f"

再起動を強制的には実行せず、スケジュールするだけなのは、ユーザーモードの暗号化が発生する前に、Petya がネットワークの他のコンピュータにまで拡散する時間を稼ぐためです。

ファイルの暗号化

Petya は、2 種類の暗号化を実行します。

- Petya が他のコンピュータに拡散したのちに、ユーザーモードの暗号化を実行します。暗号化されるのは、ディスク上で特定の拡張子をもつファイルです。

- MBR を書き換え、CHKDSK シミュレータのロードに使われるカスタムローダーを追加します。CHKDSK シミュレータを使うのは、ディスクの暗号化が発生しているという事実を隠すことが目的です。これはユーザーモードの暗号化が発生してから実行されるので、つまり暗号化はユーザーモードとフルディスクの 2 段階ということになります。

ユーザーモードの暗号化

拡散した Petya は次に、固定ドライブ(C:\ など)上のファイルをすべてリストアップし、以下の拡張子をもつファイルがないかどうかチェックします(同じドライブの %Windir% ディレクトリはスキップされます)。

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h. hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

このリストのいずれかに一致するファイル拡張子が見つかると、暗号化が実行されます。

ランサムウェアではなくワイパーか

前述したように、Petya が実行する暗号化は 2 段階です。まず、拡散後に、特定の拡張子をもつファイルをユーザーモードで暗号化します。次に、埋め込まれた公開鍵で鍵が暗号化され、Base64 エンコードされて、README.TXT に追加されます。

システムが再起動すると、感染した MBR がロードされ、ディスクの暗号化が始まって、身代金要求の文面が表示されます。この文面で示される「インストールキー」とは、ランダムに生成されて表示される文字列のことです。次に、ランダムに生成された Salsa20 鍵を使ってディスクが暗号化されます。「インストールキー」と Salsa20 鍵はまったく無関係なので、ディスクは二度と復号できません。こうした事実から考えると、Petya は厳密にはランサムウェアではなく、ワイパー(ディスク消去型のマルウェア)と言えます。

FAQ

Petya ランサムウェアに対する保護の状況

Symantec Endpoint Protection(SEP)とノートン製品をお使いのお客様は、Eternal Blue による Petya 拡散の試みから、プロアクティブに保護されています。SONAR の動作検出テクノロジでも、Petya への感染に対する保護が有効です。

バージョン 20170627.009 の定義を使っているシマンテック製品は、Petya のコンポーネントを Ransom.Petya として検出します。

Petya とは何か

Petya は、2016 年に出現しました。通常のランサムウェアと異なるのは、ファイルを暗号化するだけでなく、マスターブートレコード(MBR)も上書きして暗号化することです。

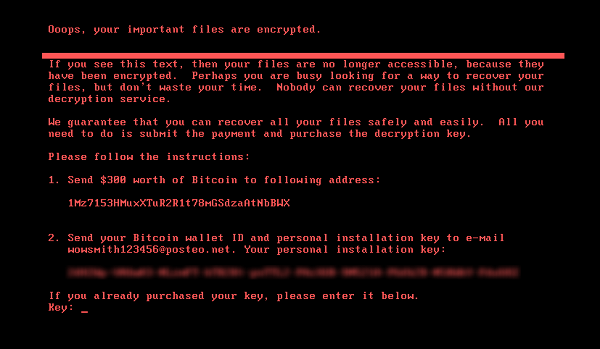

今回の攻撃では、感染したコンピュータに次のような身代金要求の文面が表示され、ファイルを復元するには 300 ドル分のビットコインを支払えと要求してきます。

図 2. Petya ランサムウェアに関連したコンピュータで表示される身代金要求の文面。ビットコインで 300 ドルを要求してくる

Petya の拡散経路と感染の手口

Petya を組織のネットワークに投下してインストールする際には、会計ソフトウェア MEDoc が利用されます。ネットワークに侵入すると、Petya は 2 つの手法で拡散します。

Petya が拡散に悪用している手口のひとつとして判明しているのが、MS17-010 の脆弱性を悪用するコード、いわゆる EternalBlue です。ユーザー名とパスワードを取得し、ネットワーク共有を通じて拡散する場合もあります。

誰が影響を受けるか

Petya の影響を受けているのは、主にヨーロッパの組織です。

これは標的型攻撃か

現時点では未確認ですが、最初に感染経路になっているのが、ウクライナ国内でしか使われていないソフトウェアであることから、当初の標的は国内の組織だった可能性があります。

身代金の支払いに応じるべきですか?

身代金は支払わないことをお勧めします。要求に応じても、ファイルが復元される保証はないからです。

シマンテック製品による保護の詳細

ネットワークベースの保護

シマンテックは、以下の IPS 保護を実施して、この攻撃からお客様を保護します。

ウイルス対策

SONAR の動作検出テクノロジ

Skeptic

詳しくは、https://email.status.symantec.com/ をご覧ください。

シマンテックは引き続きこの脅威を解析しており、詳しいことが判明し次第、後続情報を投稿する予定です。

【参考訳】

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

* 日本に特化したセキュリティ情報は、シマンテックビジネスセキュリティステーション https://business-security-station.com/securityinfo/?utm_source=symcom&utm_medium=owned&utm_campaign=rblog もご覧ください。