A principios de este año, la segunda compañía de seguros de salud más grande de los EE.UU. hizo público que fue víctima de un ataque cibernético importante. El ataque contra Anthem dio lugar a la violación de datos de sistemas de salud más grande conocida hasta el momento, con 80 millones de registros de pacientes expuestos.

Symantec cree que los hackers detrás de esta violación son parte del grupo sumamente ingenioso de ciberespionaje llamado Black Vine. El ataque a Anthem es sólo una de varias campañas que Symantec atribuye a este grupo.

El último whitepaper de Symantec documenta las múltiples operaciones dirigidas por Black Vine desde 2012. Los objetivos de Black Vine incluyen fabricantes de turbinas de gas, grandes empresas del sector aeroespacial y de aviación, proveedores de salud, entre otros. El grupo tiene acceso a los exploits de día cero, probablemente obtenidos a través del Elderwood framework, y utiliza malware personalizado de puerta trasera.

A través de la conexión de los múltiples ataques de Black Vine, rastreamos cómo se ha desarrollado el grupo durante los últimos tres años.

Background

Los ataques de Black Vine, hasta la fecha, han liberado exploits, principalmente a través de ataques a los huecos de seguridad, para las siguientes vulnerabilidades de día cero:

En sus campañas, Black Vine comprometió sitios web legítimos, que eran de interés para sus objetivos, con el fin de propagar exploits y comprometer a los visitantes de los sitios. Si los exploits de día cero trabajaban con éxito contra el software vulnerable, las víctimas eran infectadas con el malware personalizado de Black Vine, que proporcionaba, a los atacantes, acceso remoto al ordenador. Además de los ataques a los huecos de seguridad, Black Vine también envió mensajes de correo electrónico spear-phishing que disfrazaban sus amenazas utilizando señuelos de tecnología temática.

Black Vine ha comprometido empresas en las siguientes industrias:

- Aeroespacial

- Salud

- Energía (gas y fabricación de turbinas eléctricas)

- Militar y de defensa

- Finanzas

- Agricultura

- Tecnología

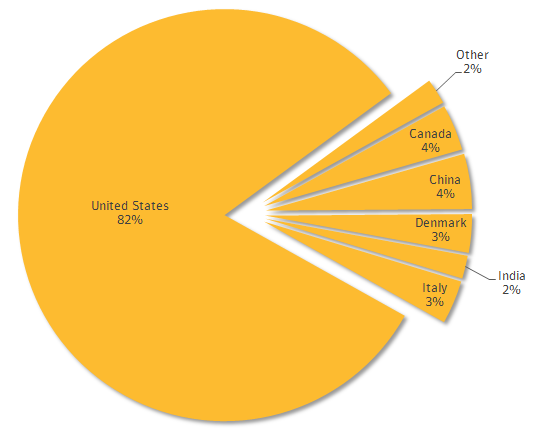

La gran mayoría de las infecciones por Black Vine se han dado en los EE.UU., seguidos por China, Canadá, Italia , Dinamarca y la India.

Figure. Black Vine malware infections by region

Malware

Symantec observó que Black Vine utiliza tres tipos de malware personalizado en sus ataques: Hurix, Sakurel (ambos detectados como Trojan.Sakurel) y Mivast (detectado como Backdoor.Mivast).

Las tres amenazas pueden realizar las siguientes acciones:

- Abrir una puerta trasera

- Ejecutar archivos y comandos

- Borrar, modificar y crear claves del registro

- Reunir y transmitir información sobre el equipo infectado

Nuestro análisis sugiere que el malware de Black Vine está dotado de recursos, ya que el grupo es capaz de actualizar y modificar, con frecuencia, su software para evitar ser detectados.

Atribuciones

Grupos de ataque patrocinados por el Estado suelen ser los únicos autores de amenazas que utilizan exploits de día cero para infectar ordenadores con software malicioso personalizado que permita el ciberespionaje. Además, las campañas anteriores de Black Vine que utilizan exploits de día cero corrieron al mismo tiempo que otras campañas que utilizan las mismas tácticas; éstas han sido investigadas previamente por Symantec, tal como Hidden Lynx.

Si bien estas campañas incluyen los mismos ataques de día cero, entregaron diferentes resultados, propios de cada grupo de ataque. El hecho de que estos diferentes adversarios utilizaran, simultáneamente, las mismas tácticas, sugiere que todos ellos tienen acceso a un marco común de distribución de día cero.

Symantec ha identificado previamente el marco del que se trata como la plataforma Elderwood. Todas las campañas que aprovechan los exploits de día cero de Elderwood se han atribuido a los atacantes patrocinados por el Estado, procedentes de China. Otros informes sugieren que Black Vine puede estar relacionado con una empresa con sede en Beijing, llamada TopSec, que acoge un concurso de hacking denominado Copa TopSec, que entrena al ejército chino en ciberseguridad, y tiene enlaces con una universidad china.

Combate

Black Vine es un grupo de ataque formidable, con grandes recursos, está bien equipado para llevar a cabo ciberespionaje contra organizaciones específicas. A juzgar por los últimos tres años y las múltiples industrias objetivo, Symantec cree que la actividad maliciosa de Black Vine continuará. Esperamos que nuestro whitepaper permita, a las organizaciones, comprender mejor el riesgo que este grupo representa, ayudándoles a desarrollar barreras más fuertes para proteger su información sensible.

Symantec tiene las siguientes detecciones de sitio para la protección contra el malware de Black Vine:

AV

IPS

Para consultar la investigación completa de Symantec sobre Black Vine y sus campañas, lea nuestro documento técnico: