初期のマルウェアを彷彿とさせる攻撃。それは、紛争の絶えないモルダビア東部に拠点を置いていると思しき、一匹狼のサイバー犯罪者によるものでした。高度なマルウェアを使って大手の企業にサイバー攻撃をしかけているわりに、儲けはさほどあがっていないようです。問題のマルウェアは Trojan.Bachosens といい、あまりに高度だったために、シマンテックのアナリストも最初は国家が関与する攻撃かと疑ったほどでした。しかし、さらに調査を進めたところ、1990 年代のホビイスト的なハッカーの 2017 年版のようなものであることが判明しています。違いは、かつてのマニアックなハッカーが腕自慢を目的としていたのに対して、今回は金銭が目当てだったことです。

強力な武器、ささやかな報酬

この一匹狼の攻撃者(シマンテックは、Igor(イゴール)と呼んでいます)は、できるだけ多くの被害者に感染しようともくろむ並みのサイバー犯罪者ではありません。高度に標的型の攻撃で、特定の組織を狙っています。

イゴールは、特殊なツール、Bachosens と呼ばれるマルウェアを開発して、少なくとも 2 つの大手企業に侵入しました。国際線を運航する航空会社と、中国の自動車会社です。マルウェアはスピア型フィッシングメールを介して侵入したものとシマンテックは考えています。これは、国家が関与する犯罪でよく用いられる手法です。

イゴールが自動車会社を標的にしたのは、自動車の診断ソフトウェアを盗み出すためでした。このソフトウェアは、正規の販売ルートでは 1,100 ドル前後ですが、イゴールはこれをわずか数百ドルで売りさばいています。販路になっているのは、アンダーグラウンドのフォーラムと、この目的で開設したと公言している自分の Web サイトです。攻撃の大胆さから考えると、イゴールが手にする金銭上の報酬は、それほどの額ではありません。

イゴールはかなり以前から活動を続けている節があり、その証拠も見つかっています。Bachosens が使われるのを、シマンテックが初めて確認したのは 2014 年のことです。ところが、今回イゴールに狙われた自動車会社は、同社のソフトウェアが不正な販売業者によって販売されているという警告を、それより以前の 2009 年に発していました。シマンテックは、このとき警告されていたドメインに、イゴールとのつながりがあることを突き止めています。つまり、イゴールは 10 年近く前から活動を続けているということです。

|

2009 年

|

中国の自動車会社が、同社ソフトウェアの不正販売について警告を出す。このとき指摘されていたドメインは、イゴールと関係がある。

|

|

2013 年

|

キーロガーの亜種が最初に発見される。

|

|

2014 年

|

Bachosens マルウェアが、Virus Total に報告され、初めて明るみに出る。

|

|

2016 年 2 月

|

初期の Bachosens による感染が広く確認される。

|

|

2016 年 4 月

|

Bachosens マルウェアを含むフィッシングメールが、オンラインギャンブルの会社に届く。

|

|

2016 年 9 月

|

Bachosens マルウェアが、航空会社のシステムで発見される。

|

図 1. ほぼ 10 年間に及ぶイゴールの活動をまとめた年表

シマンテックの研究者がイゴールの活動を解析した結果、その手口と狙いが克明に浮かび上がってきました。公開されている情報をもとにシマンテックが確認できたのは、イゴールが、トランシルバニア地方の自動車部品店と関係している可能性です。トランシルバニアは、紛争の続くモルダビア地方に位置しています。自動車会社に目をつけたのも、自身が自動車産業に従事していることと関係があるのかもしれません。

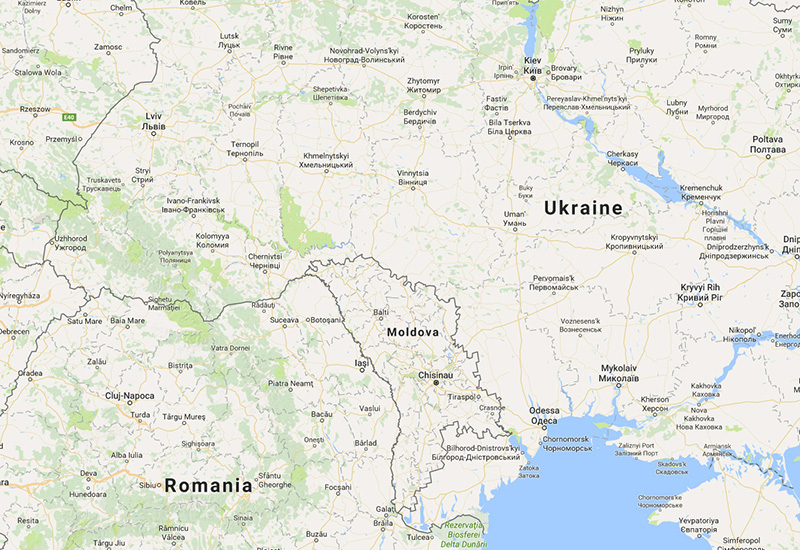

図 2. 紛争の続く沿ドニエストル共和国と、首都ティラスポリ。モルダビア東部に位置し、ウクライナと国境を接する

Bachosens を使って中国の自動車会社を狙うところまでは、ソフトウェアを盗み出し、儲けをあげるためだろうと、その意図も明白に察せられます。しかし、それでは説明がつかない行動も、シマンテックの目にとまりました。

トロイの木馬 Bachosens は、大手の民間航空会社など多くのシステムでも発見されていますが、こちらの攻撃については、現時点で動機が判明していないのです。Bachosens を使っているのはイゴールだけであるとシマンテックは確信しています。また、イゴールの活動が標的をきわめて限定していることも明らかであり、こうした感染が偶発的なものとは、まず考えられません。

一方、イゴールがオンラインギャンブルの会社に侵入を試みたことも判明しています。このときは、悪質なマクロを含むファイルを添付した限定的なスピア型フィッシングメールフィッシングを使っていましたが、最終的に不首尾に終わりました。

つまり、この攻撃者は矛盾のかたまりなのです。手の込んだマルウェアを使っておきながら、運用の際に基本的なミスをいくつも犯しています。シマンテックの研究者がイゴールの活動について多くを知ることになったのも、そのためです。

[click_to_tweet:1]

レベルの高いマルウェア、レベルの低い失策

前述したように、Bachosens はきわめて高機能であり、国家を後ろ盾にした攻撃者が使うマルウェアにも共通して見られるような技能が垣間見えます。開発者のスキルがきわめて高いことがうかがえます。

イゴールが、Bachosens を他の開発者から買い取ったとも考えられますが、ネット上でほかには誰の利用も確認されていないので、やはりその可能性は低く、イゴールが自身で開発したものとシマンテックの研究者は考えています。

Bachosens の攻撃が通常のマルウェアと一線を画している特徴としては、DNS、ICMP、HTTP など、めったに使われない秘匿通信チャネルを使ってコマンド & コントロール(C&C)サーバーと通信している点があげられます。攻撃者は、被害者の情報を C&C サーバーに送信する前に暗号化することも忘れていません。Bachosens は、一連の短期的な AES 鍵を生成し、データを暗号化してから送信するようにプログラムされています。

また、こうした情報の送信には IPv6 が使われており、IPv4 を介した通信よりも検出が困難です。

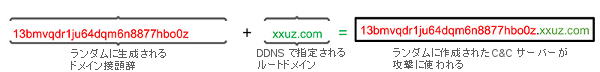

さらにイゴールは、動的 DNS(DDNS)と、ドメイン生成アルゴリズム(DGA)も利用しています。DGA とは、接頭辞を生成し、DDNS 管理下のルートドメインにその接頭辞を追加して C&C サーバーを作成する手法です。

図 3. C&C サーバーが作成されるしくみ

DGA を利用するマルウェアは、同時に数百単位のドメインを作成するのが普通です。もちろん、マルウェアをそれだけ検出しにくくするのが目的です。ところが不思議なことに、イゴールが 1 年間を通じて DGA で作成したドメインは、わずか 13 個だけでした。ドメインのひとつは有効期間が 1 年で、あとは毎月 1 つずつ新しいドメインを作成しています。これほど少数のドメインしか作成しないのでは、DGA を使う本来の目的が台無しです。ごく基本的なサイバー防御をすり抜けることしかできません。

DGA の使い方がこのように異色なのも、イゴールのマルウェア運用が徹底を欠いていることの一面にすぎません。マルウェアのレベルが高い一方で、その使い方が洗練されていないという奇妙な矛盾が、ここにも表れています。

図 4. Bachosens の攻撃者が 2016 年に使った 13 個のドメイン

イゴールは、防御側の検出機能をテストするために、マルウェアのサンプルを Virus Total に送っています。このとき開発名(mod_exe、mod_dll など)を使ったことが、注目を集めることになりました。Virus Total は、URL とファイルを解析してマルウェアを検出するツールですが、悪質なハッカーも、開発中のマルウェアをテストする目的でこのサービスを頻繁に利用することが知られています。開発ファイル名を使うということは、そのマルウェアが開発中であることを示唆するため、いやおうなく調査当局の目を引くことになるわけです。

Bachosens は、コンピュータゲームのパッケージにも混入していたことが確認されています。これは、高度な攻撃ではまず見られない使われ方です。というより、このマルウェアが国家の支援を受けたもの、あるいは高度なサイバー攻撃者の手によるものとは考えにくいとシマンテックの研究者が最初に気付いたのは、オンラインのゲームで見つかったからでした。

イゴールは、不明瞭化していないキーロガーも使っていました。これも、プロのサイバー犯罪者なら、まずありえないことです。しかも、誰でもアクセスできる自動車関係のフォーラムで、盗んだソフトウェアを販売しようとしたこともあり、そこに個人情報まで投稿していました。自分から犯人であると名乗り出ているようなものです。

こうした数々の失策を踏まえると、イゴールは非常に高度なマルウェアを作るだけの腕を持っていながら、プロのサイバー犯罪者に必要な専門知識を欠いていると言えそうです。

[click_to_tweet:2]

この攻撃について判明していること

シマンテックの研究者による調査で、このサイバー犯罪者についてはかなり多くの情報が得られています。

イゴールは、モルダビア東部、ティラスポリの町を拠点にしている可能性があります。ティラスポリは、公式にはモルドバ共和国で 2 番目に大きい都市ですが、主権を宣言している沿ドニエストル共和国の首都でもあります。ただし、国連によってその独立は認められていません。

沿ドニエストル共和国の公用語はロシア語で、Bachosens マルウェアではロシア語の文字列を確認できます。また、C&C サーバーとの通信にも、ファイルのサイズ単位 KB、MB、GB、TB に相当するロシア語らしきものが使われています。こうしたことが、Bachosens の背後に潜む個人はロシア語話者であると研究者が推察する根拠です。

攻撃者が意図して、あるいは意図せずして、オンラインで自分自身について明かしてしまった情報から、本人も自動車産業に従事しており、その拠点が東欧のこの地域にあることは、かなり確実です。

イゴールの拠点をティラスポリと考えると、サイバー犯罪で手に入れようとしている儲けの額という点では、狙いがあまりに控え目であることにも説明がつきます。紛争地域なので公式なデータはありませんが、ティラスポリの平均的な月給は、数百ユーロたらずだろうと言われています。そうした環境であれば、盗んだソフトウェアに数百ユーロの値を付けてオンラインで売りさばけば、このような世界に住む個人にとって、もっけの幸いと言えるでしょう。

軽微なサイバー犯罪が依然として存在

Bachosens の攻撃についてシマンテックはたくさんの情報を集めていますが、その攻撃者の活動は、多くが謎に包まれたままです。一部の活動は動機も不明ですし、これほど高度なマルウェアを開発するスキルをどこで身に着けたのか、その一方で必要なはずの専門知識が明らかに欠けているのはなぜなのかも、わかっていません。

ただし、Bachosens の活動が教えてくれることもあります。国家の支援を受けた攻撃者や、組織的なサイバー犯罪集団による大規模な窃盗ばかりが、とかく話題になりますが、サイバー犯罪で快適な暮らしを送っている一匹狼の犯罪者も、今なお世界中にいるという事実です。

保護対策

シマンテック製品とノートン製品では、今回のブログでお伝えした脅威に対して次の検出定義が用意されています。

この調査に関して、詳しい技術的な解析については、Medium に掲載されているシマンテックアナリストのブログをお読みください。

【参考訳】

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

* 日本に特化したセキュリティ情報は、シマンテックビジネスセキュリティステーション https://business-security-station.com/securityinfo/?utm_source=symcom&utm_medium=owned&utm_campaign=rblog もご覧ください。