最近、いわゆる「現地調達」の戦術をとる脅威の話題を目にすることが増えてきました。現地調達とは、標的とするコンピュータに以前からインストールされているツールを利用することです。また、単純なスクリプトやシェルコードをメモリ内で実行する傾向も見られます。ハードディスク上に新しく作成するファイルが少なければ、あるいはまったくファイルがなければ(ファイルレス)、従来型のセキュリティツールによって検出される確率が減るからです。ひいては、攻撃が遮断される可能性も少なくなります。シンプルな正規のツールを別の目的に転用することで、攻撃者は正規のシステム管理作業のなかに堂々と隠れることができます。

[click_to_tweet:1]

現地調達の戦術は、採用するサイバー犯罪者が増えており、ほとんどの標的型攻撃で使われています。

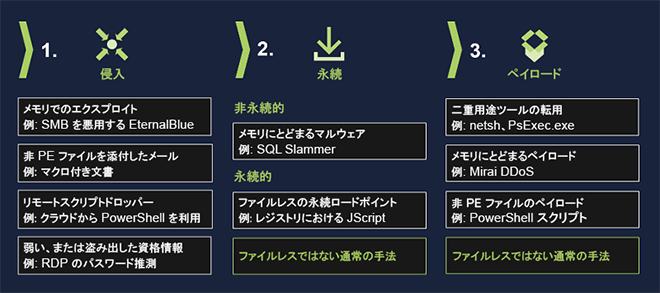

現地調達マルウェアとして分類されるのは、主に次の 4 つのカテゴリです。

- 二重用途のツール、たとえば PsExec などが攻撃者によって転用される

- メモリ内にとどまる脅威(たとえば、Code Red ワームなど)

- ファイルレスに永続する(レジストリにおける VBS など)

- PE(ポータブル実行可能)ではないファイルによる攻撃(マクロを含む Office 文書やスクリプト)

現地調達の戦術には、多少のバリエーションもあります。マクロで BITSAdmin を使って悪質なペイロードをダウンロードしたり、レジストリ実行キーで参照される SCT ファイルを通じてトリガーされる PowerShell スクリプトを隠ぺいしたりなどです。場合によっては、盗み出したデータを正規のクラウドサービス経由で抜き出すこともあるので、イベントが通常のトラフィックパターンに隠されてしまいます。

図 1. 典型的な「現地調達」型の攻撃チェーン

ケーススタディ: 6 月 27 日に大発生した Petya

6 月 27 日に大発生し、ウクライナをはじめとする多くの国の組織を襲った Ransom.Petya も、現地調達の手口を使う攻撃の好例です。

Petya は、ワイパーとしての性質を備えており、たちまち、セキュリティ専門家からもメディアからも注目を集めることになりました。なかでも関心の的になったのは、1 カ月前に登場してメディアを賑わせた WannaCry(Ransom.WannaCry)と同じく、SMB の脆弱性を突く悪用コード EternalBlue を使っていることです。初期感染経路としては、サプライチェーンを巧妙に利用しています。ウクライナ国内で広く使われている会計処理ソフトウェアのアップデートプログラムに侵入したのです。

それだけでなく、Petya は感染プロセスでシステムコマンドも多用しました。実行された Petya は、Mimikatz ツールキットに含まれる LSADump の再コンパイルバージョンを、32 ビット版と 64 ビット版の両方とも投下します。LSADump は、Windows のメモリから資格情報をダンプするツールです。次に、ダンプされたアカウント情報を使って、ネットワーク上で見つかったコンピュータの Admin$ 共有に Petya をコピーします。リモートシステムにアクセスできたら、自身をリモートで実行します。このとき使われるのが、投下された PsExec.exe のインスタンスと、WMI(Windows Management Instrumentation)のコマンドラインツール wmic.exe です。

wmic.exe /node:[IP Address] /user:[USERNAME] /password:[PASSWORD] process call create "C:\Windows\System32\rundll32.exe \"C:\Windows\perfc.dat\" #1 60”

侵入先のコンピュータで痕跡を隠すために、Petya は wevtutil コマンドと fsutil コマンドを使って各種のシステムログを削除します。

wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %c:

次に、書き換えた MBR で再起動するようにスケジュールタスクを作成してから、最終的な暗号化を実行します。

schtasks /RU "SYSTEM" /Create /SC once /TN "" /TR "C:\Windows\system32\shutdown.exe /r /f" /ST 14:42

これは、攻撃中にシステムツールが使われた典型的な例です。システム管理者の多くは現在、今後の同種の攻撃パターンを防ぐために、PsExec のリモート実行を無効にしたり、WMI アクセスを制限したりすることを検討しています。

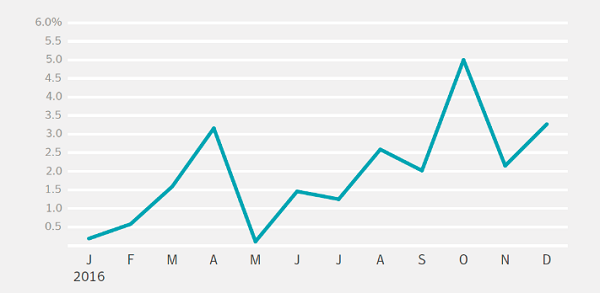

WMI を利用するマルウェアは、今回が初めてというわけではありません。昨年シマンテックで解析されたマルウェアサンプルのうち、平均して 2% は悪質な目的で WMI を使っていることが確認されています。しかも、上昇傾向が続いていることも明らかです。

図 2. WMI を利用するマルウェアの比率

偵察行動に使われるシステムツール

ネットワーク内の移動に利用するだけでなく、標的型攻撃のグループは偵察の目的でもシステムツールを使うのが当たり前になっています。次の表に示すとおり、シマンテックが検証した標的型攻撃グループ 10 のうちすべてが、侵入先の環境を探るためにシステムツールを使っていました。

| グループ名 |

偵察 |

資格情報の収集 |

| Tick |

whoami、procdump、VBS |

WCE、Mimikatz、gsecdump |

| Waterbug |

systeminfo、net、tasklist、gpresult |

WCE、pwdump |

| Suckfly |

tcpscan、smbscan |

WCE、gsecdump、credentialdumper |

| Fritillary |

PowerShell、sdelete |

Mimikatz、PowerShell |

| Destroyer |

Disk usage、event log viewer |

kerberos manipulator |

| Chafer |

network scanner、SMB bruteforcer |

WCE、Mimikatz、gsecdump |

| Greenbug |

Broutlook |

WCE、gsecdump、browdump |

| Buckeye |

os info、user info、smb enumerator |

pwdump、Lazagne、chromedump |

| Billbug |

ver、net、gpresult、systeminfo、ipconfig |

- |

| Appleworm |

net、netsh、query、telnet、find |

dumping SAM |

表. シマンテックが調査した 10 の攻撃グループと、そこで使われるシステムツール

[click_to_tweet:2]

対処方法

何よりも、まず感染を防ぐことが最大の防御戦略です。マルウェアの感染経路としては、メールと感染した Web サイトが依然として主流なので、その両方に対して強固な保護対策を講じれば、感染のリスクは少なくなります。そのほか、ネットワークが大規模になる場合には、ネットワーク分離、システムツールを含めた多岐にわたるログの記録、最小限の権限付与といったベストプラクティスも検討すべきでしょう。

シマンテックは、ネットワークにおいてもエンドポイントに対しても、ファイルレスの脅威や現地調達型の攻撃を防ぐ、さまざまな保護機能を用意しています。たとえば、メモリエクスプロイト緩和機能(MEM)技術は、リモートコード実行のエクスプロイト(RCE)をプロアクティブに遮断します。ヒューリスティックベースのメモリスキャンは、メモリにとどまる脅威を検出できます。また、シマンテックの動作ベース検出エンジン SONAR なら、二重用途のツールの悪質な使い方を検出し、遮断できます。

詳しくは、シマンテックのホワイトペーパー「現地調達型とファイルレスの攻撃手法」をお読みください。

【参考訳】

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

* 日本に特化したセキュリティ情報は、シマンテックビジネスセキュリティステーション https://business-security-station.com/securityinfo/?utm_source=symcom&utm_medium=owned&utm_campaign=rblog もご覧ください。