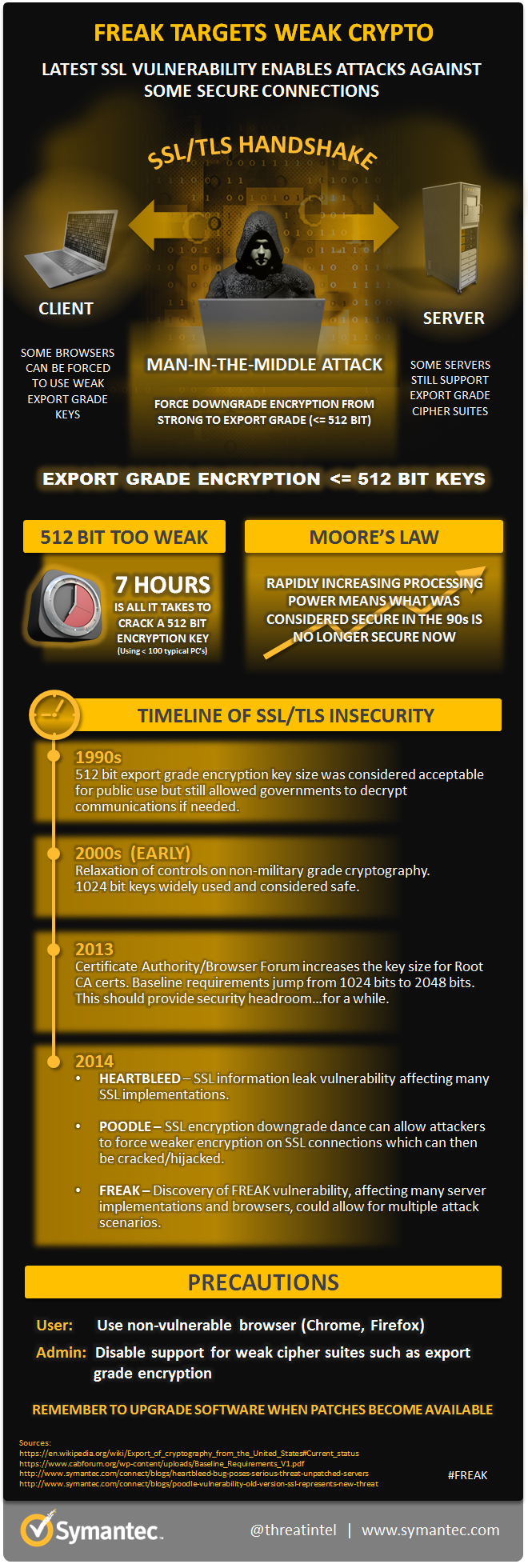

Una vulnerabilidad recién descubierta en los protocolos criptográficos SSL y TLS podría permitir a los atacantes interceptar y descifrar comunicaciones entre los clientes y servidores afectados. Conocida como la vulnerabilidad “FREAK”, facilita los ataques de interposición "man-in-the-middle" (MITM) contra las conexiones seguras en las cuales el servidor acepta el conjunto de aplicaciones de cifrado RSA_EXPORT y el cliente ofrece un paquete de aplicaciones RSA_EXPORT o usa una versión anterior sin parches de OpenSSL. Una vez que los atacantes rompen el cifrado, podrían robar contraseñas y otro tipo de información personal y lanzar más ataques contra el sitio web.

FREAK fue descubierto por un equipo de investigadores de seguridad, que estimaba que los servidores que admitían menos del 10% del millón de dominios principales de la lista de Alexa eran vulnerables al ataque. Entre los tipos de clientes vulnerables, había diversos dispositivos Android y Apple, una gran cantidad de sistemas integrados y una serie de productos de software.

La vulnerabilidad se basa en que los atacantes que interceptan la configuración de una conexión segura entre un servidor y un cliente afectados puede forzarlos a usar el cifrado “de nivel de exportación” en sus comunicaciones, un método de cifrado mucho más débil que los usados actualmente.

El cifrado de nivel de exportación se denomina de esa forma porque una política gubernamental de los EE. UU. de la década de 1990 requería que el software criptográfico destinado a la exportación usara cifrado de 512 bits o menos, el cual no era tan seguro como el cifrado empleado en el mercado local. Si bien la política ya no se aplica, el cifrado de nivel de exportación sigue existiendo como una antigua función en numerosas implementaciones de SSL/TLS.

A finales de la década de 1990, el cifrado de 512 bits era considerado relativamente débil. Según las normas actuales, es excepcionalmente débil y se puede descifrar en cuestión de horas. La norma fue reemplazada hace tiempo por el cifrado de 1024 bits, el cual requeriría teóricamente millones de equipos en funcionamiento durante años para lograr descifrarlo. A pesar de esto, el cifrado de 1024 bits ha desaparecido recientemente para dar lugar al cifrado aún más seguro de 2048 bits que ofrece más capacidad de aumento.

Consejos para las empresas

Se recomienda a los propietarios de los servidores web deshabilitar la compatibilidad con el cifrado de nivel de exportación y comprobar que otros cifrados no seguros conocidos estén deshabilitados. Más detalles están disponibles aquí.

Se aconseja a los usuarios de OpenSSL realizar una actualización a la versión más reciente, es decir, OpenSSL 1.0.2, lanzada el 22 de enero, que contiene un parche para la vulnerabilidad de traspaso de seguridad Man in the Middle de OpenSSL (CVE-2015-0204).

Consejos para los consumidores

A los usuarios de los dispositivos Google Android, que podrían ser impactados por esta vulnerabilidad, se les aconseja usar el navegador web Chrome, en lugar del navegador predeterminado de Android. Google ha liberado un parche y recomienda a los usuarios tomar la actualización en cuanto esté disponible en su dispositivo.

A los usuarios de dispositivos Apple de escritorio y móviles, se les aconseja no usar el navegador Safari hasta que se emita un parche, que se espera para la semana próxima. La vulnerabilidad no afecta a otros navegadores como Firefox o Chrome.

Información Adicional

Symantec ha liberado la siguiente herramienta para verificar si un dominio es vulnerable o no:

https://ssltools.websecurity.symantec.com/checker/

Actualización – Marzo 6, 2015

Microsoft liberó un aviso, alertando que el Secure Channel (conocido también como Schannel), la implementación de SSL/TLS en Windows, también es vulnerable a los ataques FREAK. Microsoft señaló que una vulnerabilidad de seguridad de bypass (CVE-2015-1637) en Schannel afecta los lanzamientos de Windows. LA vulnerabilidad permitiría a un atacante forzar y degradar el cifrado de las suites usadas en la conexión SSL/TLS de una computadora Windows.

A los usuarios de Microsoft Windows que están preocupados por esta amenaza, se les recomienda aplicar métodos para deshabilitar los cifrados de exportación de RSA. Microsoft recomienda a los clientes usar estos métodos alternativos para mitigar esta vulnerabilidad.

Symantec ha liberado una firma Audit IPS (Audit: Weak Export Cipher Suite) para detectar tráfico de los servidores que aceptan cifrados de exportación. Al día de hoy la firma se llama Web Attack: Weak Export Cipher Suite CVE-2015-00242” pero sera renombrada a “Audit: Weak Export Cipher Suite” en la siguiente liberación de definiciones IPS.

Las firmas IPS Audir están disponibles en SEP 12.1 RU2 (liberado en noviembre de 2012) y posterior. Recomendamos a los clientes correr las última versión de nuestro software (SEP 12.1 RU5) ya que contiene más complementos a las firmas IPS Audit. Las firmas IPS Audit dentro de SEP no bloquean el tráfico pero permiten a los administradores de Symantec Endpoint Protection (SEP) conocer cuáles endpoints en su red se están conectando a sitios web con esta vulnerabilidad. Los administradores también pueden tomar las debidas acciones si lo consideran necesario (creando reglas de firewall, aplicaciones, políticas de control de dispositivos, entre otras).