Adobe 社は先週、Flash Player に存在する深刻な脆弱性(CVE-2016-1019)に対処する緊急パッチをリリースしました。これは、広く悪用されている「型の取り違え」の脆弱性です。シマンテックは、複数の悪用ツールキット(EK)がすでにこの脆弱性を悪用し始めていることを確認しています。Magnitude や Nuclear などですが、それだけではない可能性もあります。

CVE-2016-1019 の影響を受けるのは、バージョン 20.0.0.306 およびそれ以前の Flash です。Adobe 社がセキュリティ対策を導入したため、21.0.0.182 およびそれ以降のバージョンは影響を受けないとされています。

Magnitude の拡散経路

悪用の状況を分析するため、シマンテックは Magnitude EK について調査しました。Magnitude の拡散経路は、スクリプトの送信から始まります。このスクリプトはまず、画面のサイズと色深度を調べます。それに続いて別の Web サイトにアクセスすると、コンピュータの環境を確認するスクリプトが返されます。

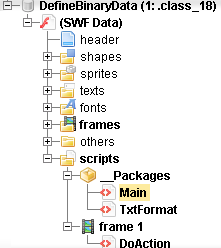

Magnitude による CVE-2016-1019 の悪用は、まず小さい Flash ファイルを送信することから始まります。この SWF によって、CVE-2016-1019 を利用するメインの悪用コード(Exp.CVE-2016-1019)が読み込まれるのですが、脆弱性を悪用するために、Magnitude はこの SWF ファイルを隠蔽します。こうすると、SWF は別の "DefineBinaryTag" のもとで脆弱性をトリガできるからです。この手口は、他の EK でも確認されたことがありました。

図 1. 埋め込まれた Flash ファイルによって脆弱性がトリガされる

悪用コードは次に、Flash Player の機能をチェックして、攻撃の手順を決めます。基準になるのは、侵入したコンピュータで稼働しているオペレーティングシステムです。

図 2. Exp.CVE-2016-1019 は、Flash Player の機能をチェックしてから動作を続ける

これまでに見てきた多くの悪用コードと同様、Magnitude が利用する悪用コードも、すでに作成されている ByteArray の長さを 0xFFFFFFFF に書き換えます。こうすると、メモリのどこに対しても任意の読み取り/書き込みを実行できるようになります。

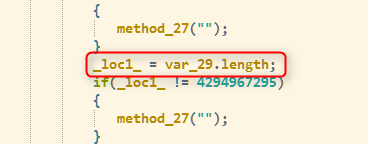

図 3. ByteArray のサイズが 0xFFFFFFFF に書き換えられる

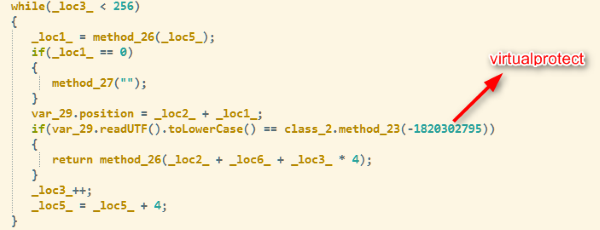

図 3 では、var_29 が 0xFFFFFFFF に書き換えられた ByteArray です。同じこの ByteArray が、シェルコードの実行に必要な API の収集に使われています。図 4. に、この悪用コードのうち "VirtualProtect" API のアドレスを見つける部分を示します。

図 4. 悪用コードのうち、"VirtualProtect" API のアドレスを見つける部分

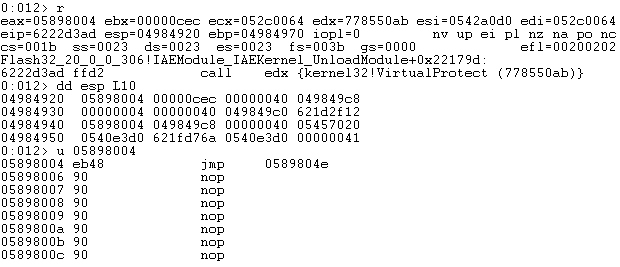

次に、シェルコードが存在するメモリ領域が "RWX" に設定され、実行はシェルコードに移ります。

図 5. シェルコードを示すメモリが "RWX" に設定される

シェルコードの実行が始まると、別のサーバーから EK のある場所に Trojan.Cryptolocker.AH がダウンロードされて実行されます。

サイバー犯罪者が新しい悪用コードをキットに取り込むまでの時間は、どんどん短くなっています。EK の運用者は、パッチの適用されていないコンピュータを狙うなら時間が勝負だということを承知しているからです。これも、ソフトウェアを最新の状態に保つことの重要性を裏付けています。完全にパッチを適用したコンピュータは、悪用ツールキットを退けます。

対処方法

この脆弱性に備えるために、最新版の Adobe Flash Player をダウンロードしてインストールすることをお勧めします。最新バージョンをインストールしていないと、マルウェアの攻撃を受けるリスクが高くなります。

保護対策

シマンテック製品とノートン製品は、次の検出定義でこの脅威からお客様を保護します。

ウイルス対策:

侵入防止システム:

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

【参考訳】