Cada día, millones de personas en el mundo están grabando todos los detalles de sus vidas, pensamientos, experiencias y logros mediante una tendencia conocida como monitoreo-personal (también denominada como “yo cuantificado” o registro de vida). Las personas que se auto-monitorean lo hacen por diversas razones, sin embargo, debido a la gran cantidad de datos personales que se generan, transmiten y almacenan en varios lugares, la privacidad y la seguridad son aspectos que los usuarios de estos dispositivos y aplicaciones deben considerar. Symantec ha descubierto varios riesgos de seguridad en número importante de aplicaciones y dispositivos de monitoreo personal. Uno de los hallazgos más destacados fue que al examinar todos los dispositivos utilizados para este fin, incluidos varios de marcas líderes, se encontró que son vulnerables al rastreo de su ubicación.

Como parte del estudio, los investigadores de Symantec construyeron una serie de dispositivos de escaneo utilizando minicomputadoras Raspberry Pi y, cuando las llevaron a eventos deportivos y espacios públicos concurridos, encontraron que era posible rastrear a los individuos.

Symantec también encontró vulnerabilidades en el almacenamiento y gestión de datos personales, como contraseñas que se transmiten en texto sin cifrar y gestión de sesiones que suele ser deficiente.

¿Cómo funcionan los sistemas de monitoreo personal?

Muchas personas que gustan de realizar su propio seguimiento lo hacen con aparatos tales como: pulseras electrónicas, relojes inteligentes, colgantes e incluso ropa inteligente. Generalmente, estos aparatos contienen un número de sensores, un procesador, una memoria y una interfaz de comunicación que permiten al usuario almacenar y transmitir fácilmente los datos a otra computadora para su procesamiento y análisis.

Imagen 1. ¿Qué hay en un dispositivo tradicional de monitoreo personal?

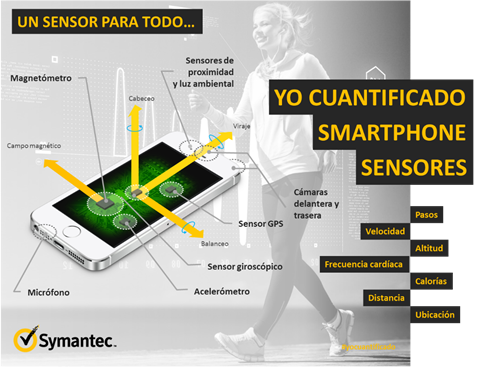

A pesar del creciente uso de aparatos diseñados específicamente para esta función, los teléfonos inteligentes son, quizás, la forma más común en que las personas llevan a cabo el monitoreo personal. Un teléfono inteligente moderno posee una amplia gama de sensores diferentes que pueden ser utilizados por múltiples aplicaciones de este tipo. Por ello muchos usuarios de smartphones usan aplicaciones gratuitas de monitoreo persona hacen que esto sea más fácil para ellos.

Imagen 2. Los smartphones modernos están llenos de sensores

Para iniciar el auto-seguimiento, los usuarios simplemente tienen que elegir entre una amplia gama de aplicaciones que existen en el mercado, instalar una de ellas, registrarse para obtener una cuenta y comenzar el registro. Al final de cada sesión, el usuario puede revisar y sincronizar los datos recolectados a un servidor basado en la nube para su almacenamiento.

¿Qué tan seguro es nuestro “yo cuantificado”?

Cuando entregamos nuestros datos personales y de nuestro registro de vida a los distintos proveedores de servicios, debemos preguntarnos, ¿estamos poniendo en el lugar correcto nuestra confianza?, ¿cómo sabemos que ellos están tomando las medidas necesarias para proteger nuestra información y nuestra privacidad? Para conocer más sobre este tema, Symantec analizó lo que está sucediendo actualmente en el mundo del monitoreo personal e investigamos qué están haciendo los fabricantes para proteger a los usuarios de los servicios que ofrecen. Para esto, se revisaron algunos de los dispositivos más populares de monitoreo y de aplicaciones en el mercado.

Rastreo de ubicación de accesorios inteligentes

Todos los dispositivos inteligentes para seguimiento de actividad pueden ser rastreados o localizados a través de las transmisiones de protocolos inalámbricos

Hay muchos accesorios inteligentes (wearebles) deportivos disponibles en el mercado. Generalmente contienen sensores que detectan movimiento pero no están diseñados para dar seguimiento a la ubicación. Los datos recolectados por estos dispositivos generalmente tienen que estar sincronizados a otro dispositivo o computadora para que puedan ser vistos. Por conveniencia, muchos fabricantes usan Bluetooth Low Energy (LE) para permitir sincronizar el dispositivo de forma inalámbrica con un smartphone o computadora. De cualquier modo, esta comodidad tiene precio: el dispositivo puede dar información que permiten rastrearlo de un lugar a otro.

Para probar cómo pueden ser seguidos estos dispositivos, construimos un Bluetooth simple para escanear dispositivos usando minicomputadoras Raspberry Pi y componentes de estante (off-the-shelf) comprados a los principales minoristas. Estos fueron combinados con software de código abierto y algunas secuencias de comandos personalizadas. Cada dispositivo costó no más de $75 dólares americanos y podría ser elaborado fácilmente por cualquier persona con conocimientos básicos de informática.

Figura 3. Nuestro propio escáner Bluethooth, llamado Blueberry Pi

Los dispositivos fueron llevados a lugares públicos transitados en Irlanda y Suiza. También los llevamos a un evento deportivo de gran magnitud. Los escáneres funcionaron de forma pasiva y no intentaron hacer conexiones a los dispositivos detectados, sino que simplemente identificaron las ondas de señales transmitidas por los dispositivos.

En nuestra prueba, encontramos que todos los dispositivos identificados pueden ser fácilmente seguidos usando únicamente la dirección que el hardware transmite. Algunos dispositivos (dependiendo de la configuración) pueden permitir consultas remotas, a través de información como los números de serie, también puede ser descubierta una combinación de características del dispositivo por un tercero a corta distancia sin hacer algún tipo de contacto físico con el dispositivo.

Figura 4. La actividad de seguimiento de los dispositivos se puede rastrear

Dados los resultados de esta investigación, parece ser que los fabricantes de estos dispositivos (incluyendo a los líderes del mercado) no tienen considerado, o no han tomado en serio, las implicaciones de privacidad al usar estos productos. Como resultado, los dispositivos, y por ende también los usuarios, pueden ser fácilmente rastreados por cualquiera con habilidades básicas y algunas herramientas de bajo costo.

¿Por qué preocuparse?

Porque esto abre la posibilidad de que los ladrones, ciberdelincuentes o stalkers puedan usar la información de ubicación para fines maliciosos. Los ladrones han sabido utilizar los sistemas de ubicación para saber cuándo una víctima potencial no está en casa.

Transmisión de rastreo y datos personales en texto claro

20% de las apps transmiten credenciales del usuario en texto claro

Muchas de las aplicaciones para monitoreo personal tienen un servidor basado en la nube donde los usuarios subren y almacenan datos recaudados desde sus aplicaciones o servicios para resguardo seguro y análisis. De forma adicional, algunos servicios también recolectan un amplio rango de otro tipo de información personal como: fecha de nacimiento, estatus de relación, direcciones, fotografías y otras estadísticas personales. Para prevenir accesos no autorizados a la información de los usuarios, estos servicios requieren cuentas que estén protegidas por nombre de usuario y contraseñas.

El riesgo que observamos desde Symantec es que una gran cantidad de estas aplicaciones y servicios no manejan de forma segura la información sensible de los usuarios, como nombres de usuario (correo electrónico, por ejemplo) y contraseñas. Muchos de ellos transmiten la información generada por el usuario, incluyendo datos de acceso, a través de medios como Internet, sin ninguna forma de protección (ejemplo, encriptación, por mencionar uno). Esto significa que los datos pueden ser interceptados fácilmente y/o leídos por un ciberatacante. La falta de seguridad básica en este nivel es una omisión grave y despierta serias dudas sobre cómo estos servicios manejan la información almacenada en sus servidores.

¿Por qué preocuparse?

La transmisión de credenciales en texto claro es ciertamente inquietante, sobre todo si tomamos en cuenta que muchas personas tienden a usar las mismas credenciales de inicio de sesión para múltiples sitios. Debido a esto, los detalles de inicio de sesión robados de un servidor pueden ser potencialmente usados para acceder a servidores más sensibles, como a cuentas de correo electrónico o de compras en línea.

Falta de políticas de privacidad

52% de aplicaciones analizadas no tienen políticas de privacidad

Las aplicaciones y servicios de auto-monitoreo están diseñadas por naturaleza para recolectar y analizar información personal. Por lo tanto, es razonable esperar, y de hecho es un requisito legal en muchas jurisdicciones (por ejemplo, la Ley de Protección de Privacidad en Línea 2003), que las compañías que recopilan y gestionan Información de Identificación Personal (IIP) pongan a disposición de sus usuarios una política de privacidad que debe ser correctamente exhibida y accesible. Las políticas de privacidad, preferentemente, deben ser entendibles, incluso por quienes no tienen una profesión legal y deben ser mostradas a los usuarios antes de cualquier registro para que puedan considerarlas antes de usar el servicio. A pesar de la importancia de una política de privacidad, la mayoría de las aplicaciones que se examinaron no la tienen.

¿Por qué preocuparse?

La falta de políticas de privacidad puede ser un posible indicador de la forma en que se aborda el tema de seguridad en el desarrollo y disposición de servicios de monitoreo físico personal en línea. Los usuarios deben ser notificados adecuadamente sobre el uso que se les dará a sus datos antes de registrarse en cualquiera de estos servicios.

Fuga de datos sin intención

El número máximo de dominios únicos contactados por una sola aplicación fue de 14, y el promedio de cinco.

En promedio encontramos que las aplicaciones contactan cinco diferentes dominios de Internet. En el peor de los casos, encontramos que una aplicación contactó 14 dominios distintos en un periodo corto de ejecución. Es entendible que las aplicaciones pueden necesitar a un pequeño número de dominios para funcionar y con el fin de transmitir datos recopilados para tener acceso a ciertas API, así como para anuncios, pero puede ser sorprendente ver que un gran número de aplicaciones están en contacto con diez o más dominios distintos para diversos fines. Muchas de las aplicaciones reportan a servicios de análisis, reúnen y analizan datos del comportamiento del usuario para propósitos de mercadotecnia. Otras aplicaciones los usan para examinar su propio rendimiento, reportando problemas o errores.

A pesar de las buenas intenciones de los desarrolladores, la información sobre las actividades de los usuarios podría ser revelada de formas poco agradables, debido a que la aplicación utiliza servicios de terceros. Por ejemplo, una aplicación que se encargue de monitorear la actividad sexual, puede realizar peticiones específicas a una URL de servicio de análisis al inicio y al final de cada sesión. En su comunicación, la aplicación dará un ID único para su instancia y la app la nombrará por sí misma, además de crear mensajes que indican el inicio y fin de la actividad registrada. A lo largo del proceso, la información va de un lugar a otro.

Además de un escenario como el mencionado, hay un sinnúmero de casos en los que los datos personales pueden ser filtrados involuntariamente, como por ejemplo en caso de un error humano, por ingeniería social o por una manipulación descuidada de los datos.

¿Por qué preocuparse?

Aunque a muchos de nosotros nos gusta compartir los detalles de nuestra vida con amigos y familiares, hay muchas cosas que no necesariamente queremos comunicar públicamente. Cuando elegimos no hacerlo, también queremos que nuestros proveedores de servicios respeten esta decisión y no lo hagan en nuestro nombre, directa o indirectamente.

Otros riesgos seguridad

En cualquier servicio compartido, las cuentas de un usuario se utilizan para separar los datos y el estado del usuario de otros. Las sesiones se utilizan para manejar el flujo de datos y el procesamiento, de modo que los usuarios solo pueden acceder y realizar tareas en sus propios datos y los que les están permitidos. Una gestión débil de una sesión de este tipo, podría ser explotada por ciberdelincuentes para robar sesiones y hacerse pasar por otros usuarios. Esto podría generar fugas de información, vandalismo de datos y otros problemas.

Durante nuestra investigación, encontramos algunos sitios que no manejan correctamente las sesiones de usuario. En uno de ellos fue posible navegar por los datos personales de otros usuarios, por ejemplo. En otro caso, fue posible para un atacante insertar instrucciones SQL en el servidor para ser ejecutadas, tales como comandos para crear tablas en la base de datos. Estos son errores de seguridad graves que podrían llevar a una mayor y más grave violación o fuga de la base de datos los usuarios de cierto servicio.

¿Por qué preocuparse?

Sistemas pobremente diseñados o implementados podrían dar lugar a serias vulnerabilidades que los atacantes pueden explotar. Esto podría comprometer los datos de los usuarios en el punto final del proveedor de servicios. Dependiendo de la sensibilidad de la información, las implicaciones para los usuarios pueden ir desde algo tan intrascendente como el número de vasos de agua que bebió hoy, a algo más grave, como su ubicación actual.

¿Qué podemos hacer?

A primera vista, el auto-seguimiento y la privacidad pueden parecer extraños compañeros de cama. ¿Será posible registrar una gran cantidad de datos acerca de nosotros mismos y, al mismo tiempo, mantener nuestra privacidad? Considerando las preocupaciones de seguridad y privacidad que hemos visto hasta ahora, la conclusión obvia es que, si valoras tu privacidad, lo mejor es no hacer ningún tipo de auto-seguimiento o monitoreo.

A pesar de los potenciales riesgos para la seguridad y la privacidad, la tendencia de medirnos y monitorearnos a nosotros mismos continúa crecimiento rápidamente y se espera que sea mayor en los próximos años. Para garantizar que los usuarios puedan seguir disfrutando de esta actividad en condiciones seguras, a continuación algunas recomendaciones de precauciones de seguridad básicas que pueden reducir el riesgo de exponer nuestra información personal y de auto-seguimiento:

- Bloquea tu pantalla con una contraseña, es el primer paso para proteger la información que tienes en tu dispositivo.

- No uses el mismo usuario y contraseña para distintos sitios/aplicaciones.

- Usa contraseñas seguras y fuertes.

- Desactiva el Bluetooth cuando no lo estés usando.

- Ten cuidado con sitios y servicios que soliciten información innecesaria o excesiva sobre tu persona.

- Utiliza cuidadosamente las funciones para compartir información de forma automática en redes sociales.

- Evita compartir detalles de tu ubicación en redes sociales y si decides hacerlo, toma conciencia del riesgo, ¿realmente quieres que todos sepan que estás en el gimnasio?

- Evita usar aplicaciones y servicios que no tengan una política de privacidad visible y clara.

- Lee y entiende las políticas de privacidad de las aplicaciones y servicios que usas -o quieres usar-

- Instala las actualizaciones de tus aplicaciones y sistemas operativos en cuanto estén disponibles.

- Utiliza programas y soluciones de seguridad para dispositivos móviles.

- Utiliza el cifrado completo del dispositivo.

Más información

Para más detalles sobre este tema, puedes leer nuestro investigación: