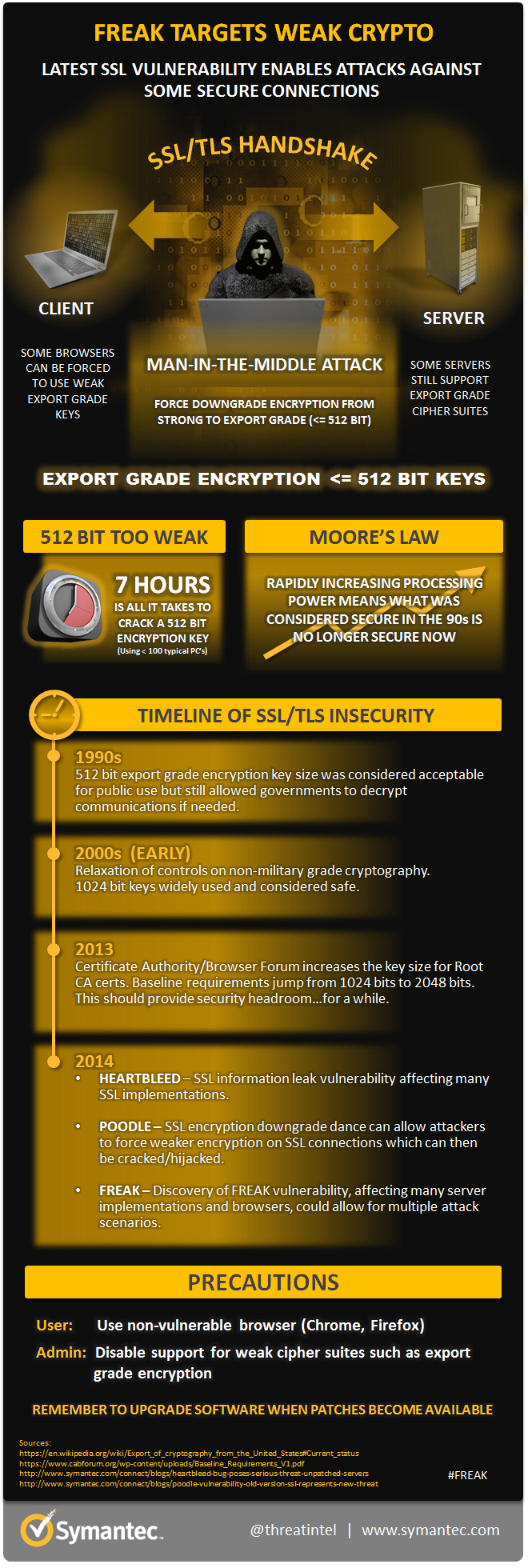

Uma vulnerabilidade recém descoberta nos protocolos criptográficos SSL e TLS pode permitir que atacantes interceptem e decodifiquem as comunicações entre clientes e servidores afetados. Denominada “FREAK”, ela facilita ataques man-in-the-middle (MITM) contra conexões seguras onde o servidor aceite pacotes de cifras RSA_EXPORT e o cliente ofereça um pacote RSA_EXPORT ou utilize uma versão mais antiga do OpenSSL, sem patch. Quando a criptografia é quebrada pelos atacantes, eles podem roubar senhas e demais informações pessoais e, potencialmente, lançar ataques futuros contra o site.

A FREAK foi descoberta por uma equipe de pesquisadores de segurança, que estimaram que os servidores que suportam pouco menos de dez por cento do 1 milhão dos principais domínios relacionados no Alexa estão vulneráveis a ataques. Entre os tipos de cliente vulneráveis estavam muitos aparelhos Android e Apple, um grande número de sistemas incorporados, e uma série de produtos de software.

A vulnerabilidade está no fato de que atacantes que interceptem o estabelecimento de uma conexão segura entre um servidor afetado e cliente podem força-los a utilizar criptografia “grau de exportação” em suas comunicações, uma forma muito mais fraca do que é normalmente utilizado hoje.

A criptografia de grau de exportação é chamada assim devido a uma política do governo norte-americano dos anos 1990, que exigia que o software criptográfico usado para exportação utilizasse criptografia de 512 bits ou menos, uma chave não tão segura quanto a utilizada no mercado doméstico. A política foi abandonada há muito tempo, mas a criptografia de grau de exportação continuou existindo graças a um recurso legado em uma série de implementações SSL/TLS.

Mesmo no final da década de 90, a criptografia de 512 bits era vista como relativamente fraca e, nos padrões de hoje, é incrivelmente vulnerável e geralmente pode ser quebrada em uma questão de horas. O padrão foi desbancado há tempos pela criptografia de 1024 bits que, teoricamente, exigiria milhões de computadores trabalhando durante anos para que as senhas sejam descobertas. Apesar disso, a criptografia de 1024 bits foi recentemente substituída pela muito mais segura criptografia de 2048 bits, que oferece uma margem ainda maior.

Recomendação para empresas

Recomenda-se a proprietários de servidores web que desabilitem o suporte a criptografia de grau de exportação, além de verificarem se todos os outros chipers sabidamente inseguros também estão desativados. Mais diretrizes podem ser encontradas aqui.

Recomenda-se que usuários de OpenSSL façam a atualização para a versão mais recente, OpenSSL 1.0.2, lançada em 22 de janeiro, que contém um patch para a Vulnerabilidade Man-in-the-middle no Desvio de Segurança de OpenSSL (CVE-2015-0204).

Recomendações para consumidores

Usuários de aparelhos Google Android que estiverem preocupados com esta questão devem utilizar o navegador Chrome ao invés do navegador Android padrão até que seja distribuído um patch.

Usuários de desktops e aparelhos móveis Apple que estiverem preocupados com esta questão não devem utilizar o navegador Safari até que um patch seja distribuído, o que é esperado para a semana que vem. Navegadores alternativos como Firefox ou Chrome não são afetados pela vulnerabilidade.

Mais informações

A Symantec oferece a seguinte ferramenta para verificar se o domínio é ou não vulnerável: https://ssltools.websecurity.symantec.com/checker/