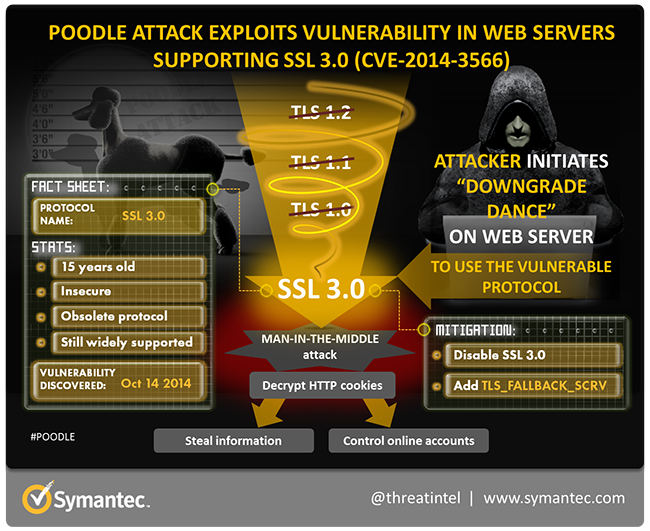

Una vulnerabilidad descubierta recientemente en una versión antigua del protocolo SSL representa una amenaza para un gran número de servidores web, ya que contienen restos de soporte para tecnología que ya es obsoleta. La vulnerabilidad SSL Man In The Middle Information Disclosure (CVE-2014-3.566) afecta a la versión 3.0 de SSL, dada a conocer en 1996 y desde entonces ha sido sustituida por varias versiones más recientes de su protocolo sucesor, TLS. Sin embargo, la vulnerabilidad todavía se puede explotar debido a que el SSL 3.0 sigue siendo soportado por casi todos los navegadores web y un gran número de servidores web.

SSL y TLS son protocolos seguros para la comunicación en Internet y el trabajo mediante el cifrado de tráfico entre dos computadoras. La mayoría de los clientes TLS tienen que bajar a una versión antigua de la que actualmente usan a la versión SSL 3.0, si tienen que trabajar con servidores heredados o viejos. La vulnerabilidad reside en el hecho de que un atacante potencialmente puede interferir con el proceso de handshake que verifica qué protocolo puede usar el servidor y forzarlo a utilizar SSL 3.0, incluso si se admite un protocolo más reciente.

La vulnerabilidad fue divulgada por Google, quien dijo que un ataque exitoso podría permitir a un agresor realizar un ataque man-in-the-middle (MITM), que consiste en adquirir la capacidad de leer, insertar y modificar a voluntad los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado, para descifrar las cookies HTTP seguras, lo que podría permitirles robar información o tomar control de las cuentas en línea del usuario. El ataque puede ser ejecutado tanto en el servidor como del lado del cliente.

El tipo de ataque facilitado por esta vulnerabilidad es, en algunos aspectos, de naturaleza similar a la vulnerabilidad Heartbleed, que afectó a OpenSSL, una de las implementaciones más utilizadas de los protocolos de criptografía SSL y TLS. También proporciona una vía para que los atacantes extraigan datos de conexiones supuestamente seguras.

Una diferencia de esta vulnerabilidad y Heartbleed es que en este caso, el atacante requiere tener acceso a la red entre el cliente y el servidor para interferir con el proceso de handshake. Una vía potencial de ataque podría, por lo tanto, ser a través de un punto de acceso Wi-Fi público. Sin embargo, debido a que el atacante debe tener acceso a la red, este problema no es tan grave como Heartbleed.

Desactivar el soporte SSL 3.0 o el sistema de cifrado CBC con SSL 3.0, es suficiente para mitigar este problema, pero podría ocasionar dificultades de compatibilidad. Debido a esto, la recomendación de Google es cargar TLS_FALLBACK_SCSV. Este es un mecanismo que resuelve los problemas causados por reintentos de conexiones fallidas y por lo tanto previene que los atacantes usen SSL 3.0 en los navegadores.

Protección de Symantec

Una firma de auditoría diseñada para detectar el uso del protocolo SSL 3.0 ha sido lanzada por Symantec Endpoint Protection (SEP). Las firmas de auditoría no bloquean el tráfico asociado con estas aplicaciones no maliciosas, pero permite a los administradores de SEP conocer qué nodos en su red están ejecutando este tipo de software, en caso de que sea algo que no se quiere tener en la red corporativa, lo que permite a los administradores tomar las acciones que consideren convenientes.

La versión inicial de Symantec Endpoint Protection 12.1 no incluye las firmas de auditoría. Las firmas de auditoría funcionarán en SEP 12.1 RU2 y posteriores.