更新: 2017 年 5 月 23 日、00:30 GMT:

シマンテックは、WannaCry ランサムウェアによる攻撃と、Lazarus グループと密接な関係を示すつながりを、引き続き発見しています。詳しくは、「WannaCry ランサムウェア: Lazarus グループとの関係が濃厚に」をご覧ください。

更新: 2017 年 5 月 15 日、23:24:21 GMT:

シマンテックは、WannaCry ランサムウェアによる攻撃と、Lazarus グループとの間の緩やかな関係を示すつながりを 2 つ発見しました。

- Lazarus が使う既知のツールと、WannaCry ランサムウェアとの出現のタイミングが一致: WannaCry の早期のバージョンに感染したマシンに、Lazarus グループだけが使うツールも存在することをシマンテックは確認しました。これは WannaCry の初期の亜種で、SMB を介して拡散する機能はありませんでした。Lazarus が使うツールが、WannaCry の拡散手段として利用された可能性もありますが、まだ確定はしていません。

- コードが共通: 共通のコードは、一種の SSL であることをシマンテックは突き止めました。この SSL 実装では、75 個の暗号文字が特定の並びで使われており、これは現在までのところ、Lazarus のツール(Contopee と Brambul を含む)と WannaCry の亜種でしか見つかっていません。

以上の結果から、Lazarus グループと WannaCry との間につながりがあると断定するには至りませんが、さらに調査を進める根拠としては十分な関係だとシマンテックは考えています。引き続き、調査でさらに詳しいことがわかりしだい情報を共有する予定です。

WannaCry として知られる凶悪なランサムウェアの亜種(Ransom.Wannacry)が、5 月 12 日に発生して以来、全世界で何十万というコンピュータが被害を受けています。WannaCry が一般的なランサムウェアと比べて特に危険なのは、Windows コンピュータに存在する致命的な脆弱性を悪用してネットワーク上で拡散する機能を持っているためです。この脆弱性に対しては、2017 年 3 月にすでに Microsoft からパッチが公開されていました(MS17-010)。この悪用コードは「Eternal Blue」と呼ばれており、「Shadow Brokers」を名乗るグループによる一連のデータ漏えいが続いた終盤、今年の 4 月にオンラインに放出されました。Shadow Brokers は、そのデータをサイバースパイ集団 Equation から盗んだと主張しています。

WannaCry ランサムウェアに対する保護の状況

Symantec Endpoint Protection(SEP)とノートンをお使いであれば、WannaCry による脆弱性悪用の試みはプロアクティブに遮断されます。つまり、WannaCry が最初に出現する前から十分に保護されていたということです。SEP14 の高度な機械学習であれば、WannaCry への感染はすべてプロアクティブに遮断されます。ゼロデイの時点から対応し、更新も必要ありません。

Blue Coat Global Intelligence Network(GIN)を導入していれば、対応製品のすべてで Web ベースの攻撃が自動的に検出されます。

シマンテック製品や Norton 製品をお使いのお客様は、複数のテクノロジの組み合わせで、WannaCry から自動的に保護されます。プロアクティブな保護は、以下の機能によって実行されます。

- IPS ネットワークベースの保護

- SONAR の動作検出テクノロジ

- 高度な機械学習

- Intelligent Threat Cloud

十分なプロアクティブ保護を受けるために、これらの機能を必ず有効にしてください。SEP をお使いの場合は、機械学習のシグネチャによるプロアクティブな保護を活用できるように、SEP 14 に移行することをお勧めします。

WannaCry ランサムウェアとは

WannaCry は、176 種類の拡張子のファイルを検索して暗号化し、ファイル名の末尾に .WCRY という拡張子を追加したうえで、身代金として 300 ドルをビットコインで支払うようユーザーに要求します。身代金要求の文面には、3 日が経過すると要求金額が 2 倍になり、7 日が過ぎても支払いがなければ暗号化されたファイルは削除される、と書かれています。ただし、ファイルを削除してしまうようなコードは、シマンテックでもいっさい確認されていません。

暗号化されたファイルは復元できるのか、身代金を支払う必要はあるのか

暗号化されたファイルの復号は、今のところ不可能ですが、シマンテックの研究者が引き続き、その可能性について調査を進めているところです。影響を受けたファイルのバックアップコピーを作成してあれば、復元できる可能性があります。身代金を支払うことはお勧めしません。

場合によっては、バックアップしていなかったファイルも復元できる可能性があります。デスクトップ、マイ ドキュメント、またはリムーバブルドライブに保存されていたファイルは暗号化され、元のコピーが消去されてしまうため、復元はできません。コンピュータ上のそれ以外の場所に保存してあったファイルは暗号化され、元のコピーは単に削除されるだけなので、削除取り消しツールを使えば復元できる可能性があるということです。

WannaCry はいつ出現し、いかにして急速に拡散したのか

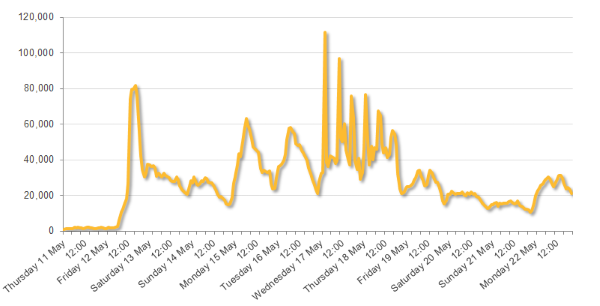

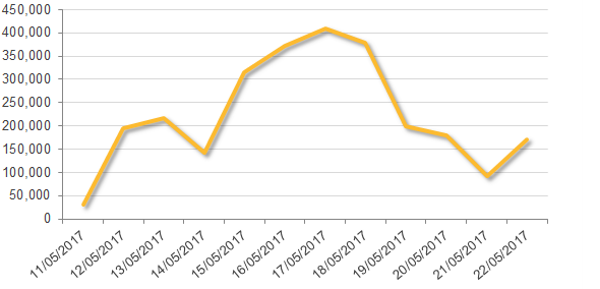

WannaCry が出現したのは 5 月 12 日のことでした。シマンテックは、WannaCry が Windows の脆弱性を悪用しようとした件数が、グリニッジ標準時で午前 8:00 頃から急増したことを確認しています。悪用の試みをシマンテックが遮断した件数は、土曜日と日曜日に減少しましたが、それでも高い水準のままでした。月曜日には、おそらく 1 週間の業務が始まった関係で、増加に転じています。

図 1. WannaCry による Windows 脆弱性悪用の試みをシマンテックが遮断した 1 時間あたりの件数

図 2. WannaCry による Windows 脆弱性悪用の試みをシマンテックが遮断した 1 日あたりの件数

図 3. 5 月 11 日から 15 日の間にシマンテックによって検出された WannaCry の分布図

誰が影響を受けるか

パッチを適用していない Windows コンピュータは、WannaCry の攻撃を受けやすくなっています。ネットワーク上で拡散する機能を持っているため、組織は特に危険があります。全世界で多数の組織がすでに影響を受けていますが、特に被害が大きいのはヨーロッパです。一方、個人でも影響を受ける可能性があります。

これは標的型攻撃か

現在の WannaCry の活動は、標的型攻撃の一部とは考えられていません。

組織にとって問題が多いのはなぜか

WannaCry は、Microsoft Windows に存在する既知の脆弱性を悪用して、企業ネットワーク内で自身を拡散する機能を持っています。ユーザーの操作はいっさい必要としません。最新の Windows セキュリティ更新プログラムが適用されているコンピュータであれば、感染の心配はありません。

WannaCry の拡散経路

WannaCry は、脆弱性を悪用して企業のネットワーク上で自身を拡散できますが、最初の感染手法、つまり組織で最初の 1 台が感染する経路については、確定されていません。WannaCry が悪質な Web サイトにホストされている例もシマンテックは確認していますが、これは元の攻撃とは関係のない模倣犯と見られています。

身代金の支払いのしくみ

WannaCry を利用する攻撃者は、身代金をビットコインで支払うよう要求してきます。WannacCy は、侵入したコンピュータごとに重複のないビットコインウォレットアドレスを生成しますが、競合状態のバグがあるため、このコードは正しく実行されません。デフォルトとして、支払い用に 3 つのビットコインアドレスがハードコードされています。被害者が、ハードコードされているアドレスを支払いに使ったかどうか、攻撃者には区別できません。ということは、暗号化されたファイルが復号される可能性は、まずないということです。

そこで、攻撃者はこの問題を修正した新しいバージョンをリリースしましたが、こちらは当初のバージョンほどうまく機能しませんでした。

5 月 18 日になると、感染したコンピュータで被害者に向けて表示されるメッセージが新しくなり、身代金を支払えばファイルは復号されるという内容に変わりました。

シマンテック製品による保護の詳細

ネットワークベースの保護

シマンテックは、以下の IPS 保護を実施して、MS17-010 の脆弱性悪用の試みを遮断します。

SONAR の動作検出テクノロジ

高度な機械学習

ウイルス対策

保護と検出を強化するために、以下のウイルス対策シグネチャが更新されました。

シマンテック製品をお使いの場合は、最新状態で保護されるように、LiveUpdate を実行して、次のバージョン以降の定義がインストールされていることを確認してください。

次の IPS シグネチャも、Ransom.Wannacry 関連の活動を遮断します。

拡散を防ぐために、最新の Windows セキュリティ更新プログラム、特に MS17-010 を必ずインストールしてください。

ランサムウェアから身を守るベストプラクティス

- ランサムウェアの新しい亜種は、頻繁に出現します。ランサムウェアに備えるために、セキュリティソフトウェアは常に最新状態に保ちましょう。

- オペレーティングシステムをはじめ、あらゆるソフトウェアを常に最新の状態に保ちます。ソフトウェア更新プログラムには、新しく見つかったセキュリティ脆弱性に対するパッチが含まれていることが多く、ランサムウェアを使う攻撃者による悪用を防ぐことになります。

- 主な感染方法はメールです。心当たりのないメール、特にリンクが記載されていたり、ファイルが添付されていたりするメールには注意してください。

- Microsoft Office 文書を添付したうえ、マクロを有効にして内容を確認するよう勧めてくるメールには、特に警戒します。信頼できる差出人から送信された正規のメールであることが絶対に確実な場合を除き、マクロはけっして有効にせず、そのままメールを削除してください。

- 重要なデータのバックアップを作成しておくことが、ランサムウェア感染に対抗する最も有効な唯一の手段です。攻撃者は重要なファイルを暗号化してアクセス不能にすることで、被害者につけ込みますが、バックアップコピーがあれば、感染を除去してからファイルを復元するだけで済みます。ただし、バックアップは適切に保護すること、あるいは攻撃者に削除されないようにオフラインに保存することを心がけてください。

- クラウドサービスを利用すると、ランサムウェアによる被害を抑えることができます。前バージョンのファイルが保存されていることも多く、暗号化前の状態に「ロールバックする(元に戻す)」ことも可能だからです。

【参考訳】

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

* 日本に特化したセキュリティ情報は、シマンテックビジネスセキュリティステーション https://business-security-station.com/securityinfo/?utm_source=symcom&utm_medium=owned&utm_campaign=rblog もご覧ください。