Uma campanha de ciberespionagem envolvendo os malwares Wipbot e Turla foi sistematicamente dirigida a governos e embaixadas de diversos países do antigo Bloco do Leste. O Trojan.Wipbot (conhecido por outros fornecedores como Tavdig) é uma porta dos fundos utilizada para facilitar operações de reconhecimento antes dos cibercriminosos iniciarem operações de monitoramento de longo prazo com o Trojan.Turla (conhecido por outros fornecedores como Uroboros, Snake e Carbon). Parece que esta combinação de malwares foi utilizada para operações de espionagem por pelo menos quatro anos. Devido aos alvos escolhidos e à natureza avançada do malware utilizado, a Symantec acredita que um grupo patrocinado por um governo estava por trás destes ataques.

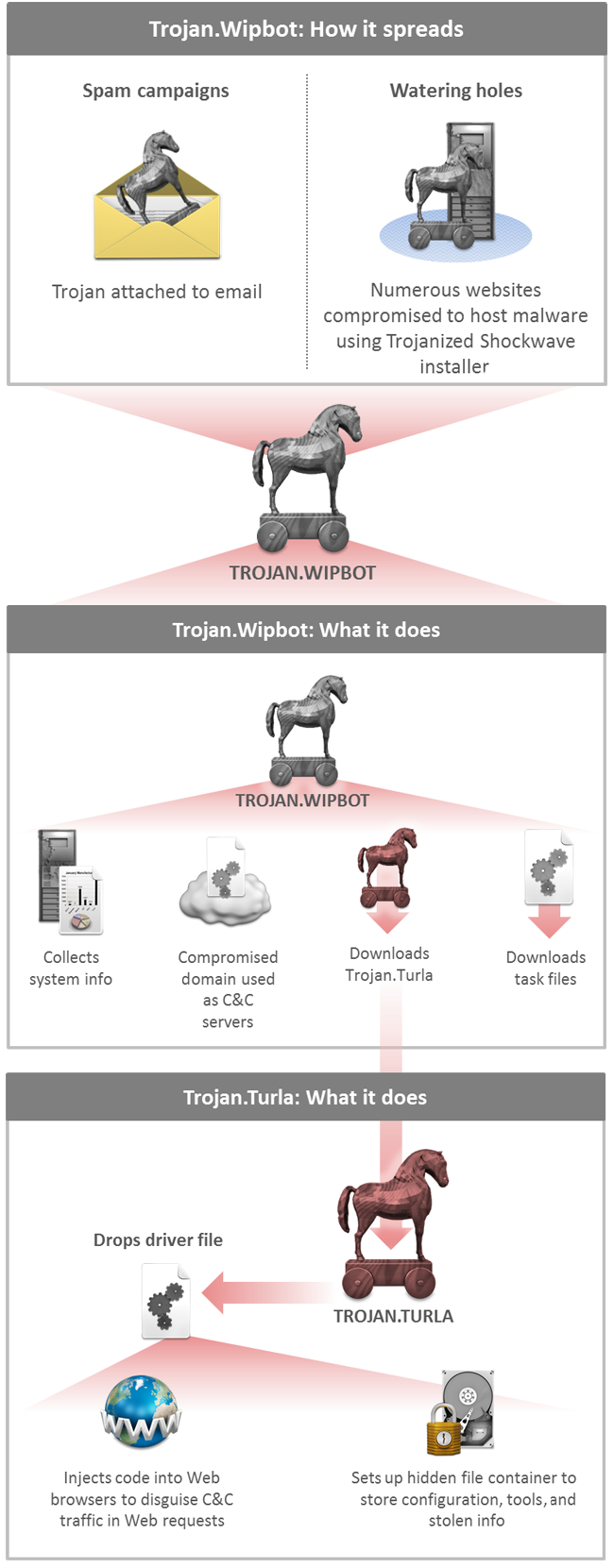

O Turla fornece aos atacantes capacidades potentes de espionagem. Configurado para ser iniciado a cada vez que um computador é ligado, ele abre uma porta dos fundos assim que o usuário utiliza um navegador de Internet, o que permite a comunicação com os golpistas. Por meio desta ação, os cibercriminosos podem copiar arquivos do computador infectado, conectar-se a servidores, apagar arquivos e carregar/executar outras formas de malware, entre outras ações.

O grupo por trás do Turla utiliza uma estratégia de ataque com duas vertentes, que envolve infectar as vítimas através de e-mails de Spearphishing e também com ataques Watering Hole, que exibem capacidades de comprometimento competentes em uma série de sites legítimos. Assim, as vítimas de determinadas faixas pré-selecionadas de endereços de IP recebem apenas

malwares ao navegar na Web. Os sites comprometidos entregam o Trojan.Wipbot que, provavelmente, é utilizado como um baixador [downloader] para entregar o Turla posteriormente.

Vítimas

Ainda que inicialmente as infecções pareçam ter se espalhado por uma série de países europeus, uma análise mais cuidadosa revelou que muitas infecções na Europa Ocidental ocorreram em computadores que estavam conectados a redes privadas do governo que pertenciam ao antigo Bloco do Leste, nas embaixadas destes países.

A análise das infecções revelou que os atacantes estavam extremamente focados em um número pequeno de países. Por exemplo, em maio de 2012, o escritório do primeiro ministro de um país que foi membro da União Soviética foi infectado. Essa infecção se alastrou rapidamente e até 60 computadores no escritório do primeiro ministro foram comprometidos.

Outro ataque contaminou um computador na embaixada da França em um segundo ex-membro da União Soviética no final de 2012. Durante 2013, o ataque começou a se espalhar para outros computadores ligados à rede do ministério das relações exteriores deste país. Além disso, o ministro de assuntos internos também foi alvo. A investigação descobriu uma campanha sistemática de espionagem dirigida a seu serviço diplomático. Foram descobertas infecções em embaixadas na Bélgica, Ucrânia, China, Jordânia, Grécia, Cazaquistão, Armênia, Polônia e Alemanha.

Pelo menos cinco outros países da região sofreram ataques semelhantes. Enquanto os cibercriminosos têm se concentrado principalmente nos antigos membros do Bloco do Leste, uma série de outros alvos foi descoberta. Entre eles, o ministério da saúde de um país da Europa Ocidental, o ministério da Educação da América Central, uma autoridade governamental do setor elétrico no Oriente Médio e uma organização médica nos Estados Unidos.

Vetores de ataque

Alguns dos e-mails de spearphishing utilizados pelos cibercriminosos tinham como remetente um adido militar de uma embaixada do Oriente Médio. Eles traziam um anexo disfarçado como atas de reuniões, que levava um Trojan.Wipbot a ser depositado no computador da vítima. Acredita-se que o Wipbot possa ser o mecanismo de entrega do Turla, uma vez que eles compartilham diversas semelhanças em código e estrutura.

Figura 1. E-mails de spear phishing e ataques watering holes são utilizados para infectar vítimas com Trojan.Wipbot, que pode ser utilizado para instalar o Trojan.Turla.

Já para os ataques de Watering Hole, é sabido que, desde setembro de 2012, o grupo comprometeu pelo menos 84 sites legítimos para possibilitar as ofensivas. Endereços de propriedade de uma série de diferentes governos e agências internacionais estavam na lista comprometida pelos atacantes.

Os visitantes destes sites foram redirecionados a servidores Web onde um script de “fingerprinting” (impressão digital) era executado, que coletava algumas informações de identificação sobre o computador da vítima. Esta fase da campanha parece servir como uma investigação de inteligência, reunindo informações sobre os navegadores e plug-ins de sites que os visitantes estavam utilizando, fato que ajudaria a identificar quais explorações funcionariam melhor contra eles.

A fase seguinte da operação era altamente dirigida, com servidores configurados para depositar o Wipbot apenas nos endereços de IP associados aos alvos pretendidos. O malware era disfarçado como um pacote de instalação de Shockwave e utilizado para reunir informações sobre o computador infectado. Se os atacantes consideravam a vítima interessante, uma segunda porta dos fundos (Trojan.Turla), com capacidades muito maiores, era baixada no computador da vítima. O Wipbot parece agir como ferramenta de reconhecimento, enquanto o Turla é usado para manter uma presença de longo prazo nos computadores.

Turla

A Symantec vem monitorando as atividades do grupo por trás do Turla há vários anos. A identidade dos atacantes ainda precisa ser estabelecida, ainda que os carimbos de data e hora das atividades associadas aos ataques indiquem que a maior parte das atividades ocorra durante o expediente padrão de dias úteis no fuso horário UTC +4.

O Turla é uma evolução de um malware mais antigo, Trojan.Minit, que está em operação desde 2004. A campanha atual é o trabalho de um grupo de ataque com bons recursos e competência técnica, capaz de penetrar muitas defesas de rede. Ele se concentra em alvos que possam ser de interesse para um estado-nação, tendo como objetivos a espionagem e o roubo de dados sensíveis.

Detecção

A Symantec dispõe das seguintes detecções para o malware utilizado nesses ataques:

AV

IPS