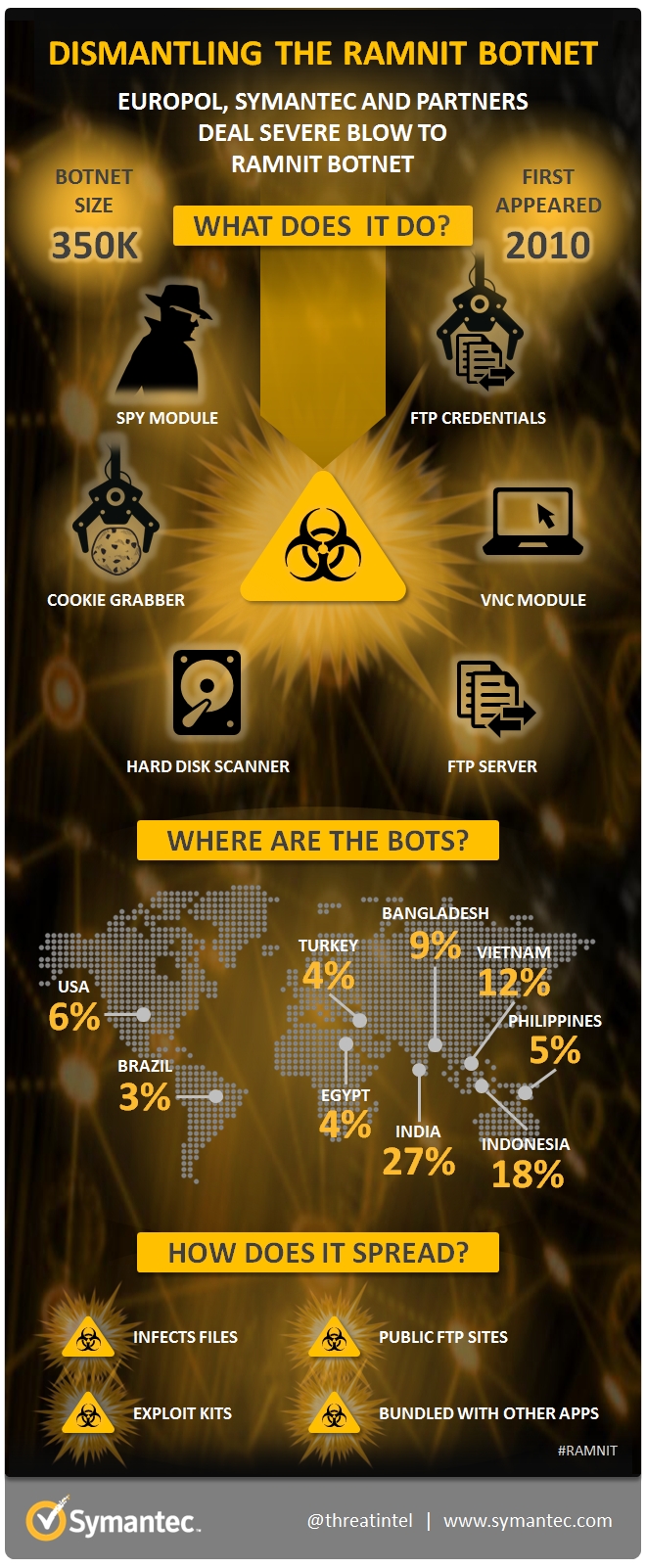

欧州刑事警察機構(ユーロポール)が主導し、シマンテックや Microsoft 社、その他多数の業界パートナーが協力した法執行作戦によって、Ramnit ボットネット(シマンテックでは W32.Ramnit.B として検出)の背後にいるサイバー犯罪グループが所有するサーバーなどのインフラが押収されました。このグループは 5 年以上にわたって活動を続ける間に大規模な犯罪組織に発展しています。これまで 320 万台以上のコンピュータを侵害し、多数の被害者を生み出してきました。今回の作戦によって犯罪グループのリソースと能力に大きな打撃を与えたと見込まれています。

Ramnit を使って被害者のコンピュータに侵入すると、攻撃者は複数の方法で詐欺を実行することができます。Ramnit は、Web 閲覧セッションを監視してオンラインバンキングのアカウント情報を盗む機能を備えています。また、Web サイトの Cookie を盗んで被害者になりすます、ハードディスクからファイルを奪う、リモートからコンピュータにアクセスして、盗んだ情報を外部に送信したり追加のマルウェアをダウンロードしたりする、といった操作を実行することも可能です。

進化する脅威

Ramnit(W32.Ramnit)は、ワームとして 2010 年に初めて登場して以降、自身を積極的に拡散させる手口によって短期間で広がりました。当時の Ramnit は、コンピュータに侵入すると、ローカルのハードディスクやリムーバブルドライブ上にあるすべての EXE、DLL、HTM、HTML ファイルを探し、自身のコピーを感染させようとするものでした。

やがて Ramnit は進化し、攻撃者はボットネットを構築することから悪用することに軸を移したようです。Ramnit の最新バージョン(W32.Ramnit.B)はファイル感染ルーチンを廃止し、別のさまざまな感染手法を利用しています。2011 年 5 月にソースコードが流出した Zeus Trojan(Trojan.Zbot)からさまざまなモジュールを取り入れることで、サイバー犯罪能力が大幅に強化されました。この進化によって大規模なサイバー犯罪組織へと変貌を遂げた Ramnit ボットネットは、現時点で 35 万台ものコンピュータを侵害し、オンラインバンキングのアカウント情報、パスワード、Cookie、個人用ファイルなどを盗み出しているのです。

Ramnit の機能

今や Ramnit は、あらゆる機能を備えたサイバー犯罪ツールです。被害者のコンピュータをさまざまな方法で侵害するために、以下の 6 つの標準モジュールがあります。

- スパイモジュール: Ramnit で最も強力な機能です。被害者の Web 閲覧を監視し、オンラインバンキングサイトなど特定の Web ページへのアクセスを検知します。自身をブラウザに挿入して銀行の Web サイトを操作し、銀行がクレジットカード情報など追加の認証情報を要求しているように見せかけます。こうして盗んだデータを利用して詐欺を実行するのです。

- Cookie 窃取機能: Web ブラウザからセッション Cookie を盗んで攻撃者に送信する機能です。攻撃者は、この Cookie を利用して Web サイト上で自分自身を認証して被害者になりすますことができます。これにより、攻撃者はオンラインバンキングセッションを乗っ取ることが可能です。

- ドライブスキャナ: コンピュータのハードディスクをスキャンして、ファイルを盗み出します。パスワードなどの機密情報が含まれている可能性の高い特定のフォルダを検索するよう設定されています。

- 匿名 FTP サーバー: マルウェアがこのサーバーに接続することにより、攻撃者は侵入先のコンピュータにリモートからアクセスしてファイルシステムを閲覧することができます。FTP サーバーを利用して、ファイルのアップロード、ダウンロード、削除とコマンドの実行が可能です。

- VNC(Virtual Network Computing)モジュール: リモートからコンピュータにアクセスするための別の手段を攻撃者に提供します。

- FTP 窃取機能: 攻撃者が多数の FTP クライアントのログイン情報を収集できるようにします。

持続的な脅威

Ramnit の作成者は、侵入先のコンピュータから駆除されにくくするように数々の機能を組み込んでいます。Ramnit は、インストール中に自身をハードディスクに書き込むとともに、自身をコンピュータのメモリにもコピーします。メモリに置かれたコピーは、ハードディスクをアクティブに監視し、ハードディスク上のコピーが駆除されたり検疫されたりしたことを検知すると、新たなコピーを再びハードディスクに投下して感染状態を維持するのです。

Ramnit の拡散手法

Ramnit の初期バージョンはファイル感染ルーチンによって拡散していましたが、現在攻撃者は豊富なリソースを擁しているらしく、被害者のコンピュータを侵害するためにさまざまな手口を利用しています。最近よく使われている手口の 1 つが、侵害した Web サイトやソーシャルメディアページ上でホストされている悪用キットです。また、公開 FTP サーバーでマルウェアを配布していることも確認されています。この他にも、信頼度の高くない提供元からソフトウェアバンドルの一部として気付かないうちにインストールされる不要なアプリケーションも、侵入経路として考えられます。

Ramnit の感染分布

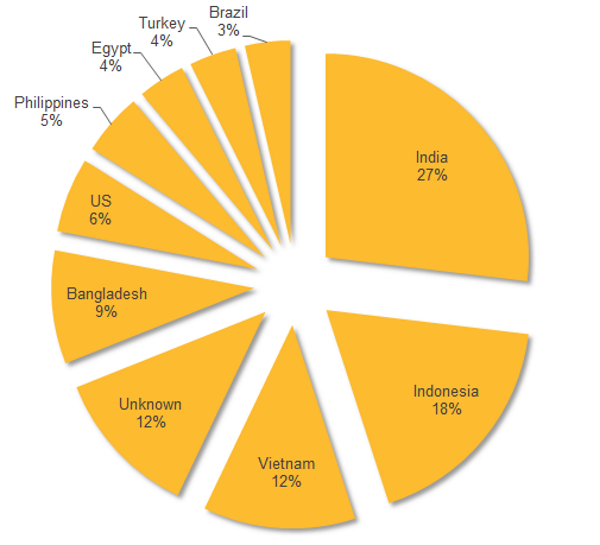

Ramnit による被害は世界中で発生していて、多くの国や地域で感染が確認されています。最近大きく被害を受けているのは、インド、インドネシア、ベトナム、バングラデシュ、米国、フィリピンです。

図. Ramnit の地域別の感染件数

感染件数は徐々に減ってきているものの、Ramnit ボットネットはいまだに極めて活動的です。たとえば、シマンテックは、2014 年 11 月に 1 日平均 6,700 件の新規感染を遮断しました。2014 年 5 月の 1 日平均 8,000 件からは減少しています。

追加情報

セキュリティ管理者向けの感染の兆候と詳細な技術情報については、『W32.Ramnit analysis(W32.Ramnit の分析)』(英語)を参照してください。

保護対策

シマンテックは、Ramnit の感染をチェックし、感染したコンピュータから駆除するためのツールをリリースしました。ツールをダウンロードするには、このページにアクセスしてください。

シマンテック製品とノートン製品をお使いのお客様は、次の検出定義によって Ramnit から保護されています。

ウイルス対策

侵入防止システム

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。