2016 年 3 月、シマンテックは高度なサイバースパイ集団、Suckfly についてこのブログでお伝えしました。Suckfly は、韓国の多数の組織に攻撃をしかけ、デジタル証明書を盗み出しました。その後もシマンテックは、2014 年 4 月から 2 年以上にわたる多くの攻撃を調べ、それが Suckfly によるものと特定しています。この攻撃で狙われたのは、政府機関や営利企業を含む著名な組織ばかりでした。この攻撃は複数の国で確認されましたが、最大の標的はインドに拠点を置く個人と組織だったことが、シマンテックの調査で判明しています。

Suckfly グループが自前のカスタムマルウェア Backdoor.Nidiran を使って組織に感染した攻撃活動はいくつかありますが、インドでは、他の地域よりも感染後の活動が盛んであることがわかりました。このことから、Suckfly による攻撃はインドの特定の標的を狙った計画的な活動の一環であった可能性も浮上しています。

インドにおける攻撃活動

Suckfly による攻撃活動が最初に確認されたのは、2014 年 4 月のことです。調査を続けた結果、複数の業種にわたり世界中で多くの組織が 2015 年に攻撃を受けたことをシマンテックは突き止めています。標的の多くは、インドに拠点を置く著名な営利組織でした。次のような組織が確認されています。

- インドの大手金融機関のひとつ

- E コマースで知られる大規模な企業

- その E コマース企業が利用する大手運送業者

- インド 5 大 IT 企業のひとつ

- 米国の医療プロバイダーのインド事業所

- 2 つの政府機関

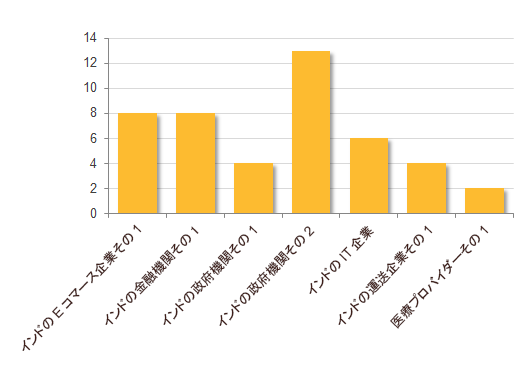

Suckfly は、1 例を除いた私企業の標的と比べ、政府のネットワークに対する攻撃に多くの時間を費やしていました。また、狙われた 2 つの政府機関のうち 1 つは、インド国内の標的のなかでも特に感染率が高くなっています。標的ごとに比較した感染率は、図 1 のとおりです。

図 1. インドにおける標的ごとの感染率

インドの政府機関その 2 は、インド中央政府の各省庁や部署でネットワークソフトウェアの実装を担当しています。それを狙った感染率が高いのは、国内の他の行政機関や企業に関連する技術や情報にアクセスできるからだと考えられます。

Suckfly が、他の行政組織に情報技術サービスを提供している政府機関を狙って攻撃しているのは、インドに限ったことではありません。サウジアラビアでも、同様の組織を狙った攻撃をしかけています。これもやはり、アクセスできる情報が理由です。

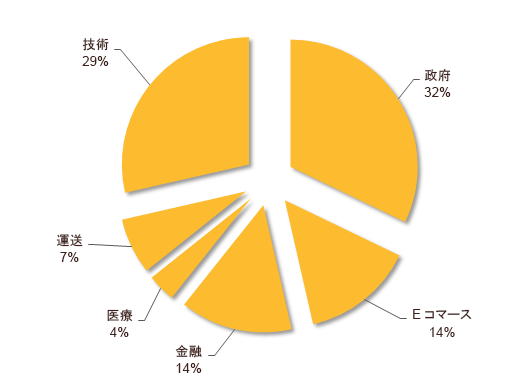

Suckfly の標的を業種別にまとめたのが 図 2 です。これを見ると Suckfly グループの活動が一目でわかり、攻撃のほとんどは政府か技術関連の企業や組織に集中しています。

図 2. 業種別に見た Suckfly の被害組織

Suckfly の攻撃ライフサイクル

シマンテックが調べたある攻撃から、Suckfly の活動の詳細が浮き彫りになりました。2015 年の 4 月 22 日から 5 月 4 日にかけて、Suckfly グループはインドに拠点を置く E コマース企業に対して、多段階攻撃をしかけました。他の攻撃と同じく、Suckfly はこのときも Nidiran バックドアと多数のハッキングツールを使って、被害者の社内ホストに侵入しています。この侵入で使われたツールとマルウェアには、盗み出されたデジタル証明書が使われていました。このとき起こったイベントは、以下のとおりです。

図 3. Suckfly のライフサイクル

- Suckfly の最初の攻撃手順は、E コマース企業の社内ネットワークに最初に侵入を果たすために、標的とするユーザーを特定することです。狙ったユーザーに関する情報を Suckfly グループが入手した経緯はわかっていませんが、最初の標的に大規模なオープンソース情報が存在したことは判明しています。標的における職務、会社のメールアドレス、業務関連のプロジェクト情報、公開されている個人ブログなどが、すべてオンラインで簡単に見つかったのです。

- 2015 年 4 月 22 日、Suckfly は狙った従業員のオペレーティングシステム(Windows)に存在する脆弱性を突きます。これで、ユーザーアカウント制御をバイパスし、Nidiran バックドアをインストールして侵入口を作ることができました。攻撃者がカスタムのドロッパーを使ってバックドアをインストールしたことはわかっていますが、その配信経路は不明です。標的のネットワークで手に入るオープンソース情報の量から考えると、スピア型フィッシングのメールが使われた可能性があります。

- 従業員のシステムに侵入した攻撃者は、この E コマース企業の社内ネットワークにアクセスできるようになりました。Suckfly グループは、ハッキングツールを使って特権を昇格するという証拠も見つかっています。そのために、攻撃者は署名された資格情報ダンプツールを使って、被害者のアカウント情報を手に入れました。アカウント情報があれば、被害者のアカウントにアクセスして、社内ネットワークを従業員と同じように行き来できたわけです。

- 4 月 27 日になると、Suckfly グループはこの会社の社内ネットワークをスキャンして、8080、5900、40 の各ポートが空いているホストを探します。8080 と 5900 は、正規のプロトコルで使われることの多いポートですが、保護されていなければ攻撃者に悪用されます。ポート 40 に割り当てられる一般的なプロトコルはないので、このポートの空きが確認された理由はわかっていません。Suckfly が一般的なポートをスキャンしていた点を考えると、E コマース企業の社内ネットワークで足場を固めようとしていたことは間違いありません。

- Suckfly の最終的な手順は、被害者のネットワークから情報を抜き出し、自分たちのインフラストラクチャに送信することです。Nidiranバックドアを使って侵入先に関する情報を盗み出すことは判明していますが、Suckfly がそれ以外の情報の窃盗に成功したかどうかはわかっていません。

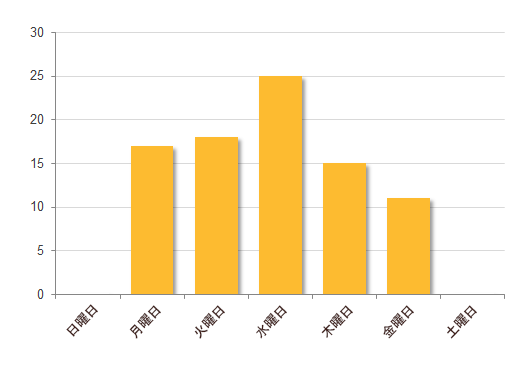

以上の手順は、13 日間にわたっていますが、実際に活動があったのは特定の日だけでした。Suckfly グループがハッキングツールを使った曜日を調べたところ、活動は月曜日から金曜日までに限られていることが確認されています。週末には活動していません。これが確認できたのは、攻撃者がコマンドラインで動くハッキングツールを使っていたたため、実際にキーボードを操作していた時間帯を特定できたからです。図 4 は、1 週間を通じた Suckfly グループの活動レベルを示しています。

図 4. 署名されたハッキングツールが標的に対して使われた、曜日別の状況

Suckfly に関する前回のブログで、これはプロフェッショナルに組織化されたグループだと述べましたが、その説がこの活動状況で裏付けられたことになります。

Suckfly のコマンド & コントロールイインフラストラクチャ

Suckfly はマルウェアの解析を難しくして、その活動を検出されないようにしています。しかし、そのマルウェアサンプルを解析し、Niidiran バックドアと Suckfly のコマンド & コントロール(C&C)ドメインとの間で交わされた通信を取得することに、シマンテックは成功しました。

解析したのはドロッパーで、これは次の 3 つのファイルを含む実行可能ファイルでした。

- dllhost.exe: .dll ファイルのメインホスト

- iviewers.dll: 暗号化されたペイロードを読み込み、復号するファイル

- msfled: 暗号化されたペイロード

マルウェアが正常に動作するには、3 つのファイルがすべて必要です。実行されたマルウェアは、動作を開始する前にインターネットへの接続をテストします。接続テストに成功すると動作を開始し、ポート 443 と 8443 で C&C ドメインとの通信を試みます。シマンテックが解析したサンプルでは、ポートと C&C の情報は暗号化されており、Nidiran マルウェア自体にハードコードされていました。Nidiran バックドアは、Suckfly C&C ドメインに対して以下のような初期通信を要求します。

GET /gte_ok0/logon.php HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR

1.1.4322; .NET CLR 2.0.50727; .NET CLR 3.0.04506.30; .NET CLR 3.0.4506.2152;

.NET CLR 3.5.30729)

Host: REDACTED

Connection: Keep-Alive

Cookie:

dfe6=OIAXUNXWn9CBmFBqtwEEPLzwRGmbMoNR7C0nLcHYa+C1tb4fp7ydcZSmVZ1c4akergWcQQ==

初期要求で C&C サーバーに送信されるなかで、注目に値する情報は Cookie の中にあり、それは次のような構成になっています。

- [Cookie 名]=[RC4 暗号化 + B64 エンコードされた被害者からのデータ]

このサンプルで使われた RC4 暗号化のキーは、ハードコードされた "h0le" という文字列です。Cookie データがデコードされると、Suckfly はネットワーク名、ホスト名、IP アドレス、被害者のオペレーティングシステム情報を手に入れます。

Suckfly の活動をシマンテックが解析した結果、C&C インフラストラクチャについて判明した情報を、表 1 にまとめました。

|

ドメイン

|

登録

|

IP アドレス

|

登録日

|

|

aux.robertstockdill[.]com

|

kumar.pari@yandex[.]com

|

不明

|

2014年 4 月 1 日

|

|

ssl.2upgrades[.]com

|

kumar.pari@yandex[.]com

|

176.58.96.234

|

2014年 7 月 5 日

|

|

bss.pvtcdn[.]com

|

registrar@mail.zgsj[.]com

|

106.184.1.38

|

2015 年 5 月 19 日

|

|

ssl.microsoft-security-center[.]com

|

Whoisguard

|

不明

|

2015 年 7 月 20 日

|

|

usv0503.iqservs-jp[.]com

|

Domain@quicca[.]com

|

133.242.134.121

|

2014 年 8 月 18 日

|

|

fli.fedora-dns-update[.]com

|

Whoisguard

|

不明

|

不明

|

表 1. Suckfly の C&C インフラストラクチャに関する情報

まとめ

Suckfly が狙ったのは、インド最大手の E コマース企業、インドの大手運送業者、インド有数の金融機関、そしてインド最大の証券取引所をサポートしている IT 企業でした。いずれも、インド経済の屋台骨を担う大企業ばかりです。こうした企業を一度にすべて標的にしたのですから、Suckfly グループはインドとその経済活動に大打撃を与えた可能性もありました。攻撃の動機はまだ明らかになっていませんが、標的になった営利組織と政府機関から考えると、そうした目的がある可能性は否定できません。

Suckfly は、マルウェアを開発し、インフラストラクチャを購入したうえで、セキュリティ企業の監視の目をくぐり抜けながら何年間も標的型攻撃を続けられるだけのリソースを有しています。その間に、韓国の企業からデジタル証明書を盗み出し、インドとサウジアラビアの政府機関に対する攻撃をしかけることに成功しました。Suckfly が政府機関に対する攻撃で何らかの利益を上げたという証拠はありませんが、誰かが一連の攻撃で利益を得たと考えられます。

Suckfly による攻撃の性質から考えて、このグループが自ら攻撃を編成しているとは考えられません。Suckfly グループはこれからもインドの組織や、他の国でも類似の組織を狙い、その活動の背後に潜む組織に経済上の情報を送り続けるはずです。

保護対策

シマンテックは、Suckfly グループのマルウェアに対する保護対策として、以下の検出定義ファイルを提供しています。

ウイルス対策

侵入防止システム:

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

【参考訳】