上個月,我們寫了一則部落格,內容有關 Andriod 勒索程式會採用的某些偵測迴避與防止分析伎倆,以及安全社群與勒索程式開發者之間永無止境的貓捉老鼠遊戲。

在本部落格中,我們將探討 Android 平台如何不斷地改進,尤其在 Android 6.0 Marshmallow 最近的改變,很可能會對行動惡意程式生態系統產生潛在衝擊。Google 即將在九月底前發表 Android 6.0 的最終版本,這也表示這些改變遲早都會安裝在使用者的手機上,視裝置製造商或電信業者的動作快慢而定。

現在就讓我們討論一些有助於使我們瞭解這款即將推出的作業系統可能會如何影響行動勒索程式的觀念。

勒索程式在 Android 中是如何運作的?

雖然這個問題的答案可能不只一個,不過,幾乎在所有 Android 勒索程式變種中,我們最常看到的伎倆就是運用「SYSTEM_ALERT_WINDOW」權限來鎖住受感染裝置的畫面。這種威脅主要就是依賴此權限,因為該權限能讓應用程式開啟系統類型的視窗,而且能夠顯示在其他應用程式或視窗的最上層。

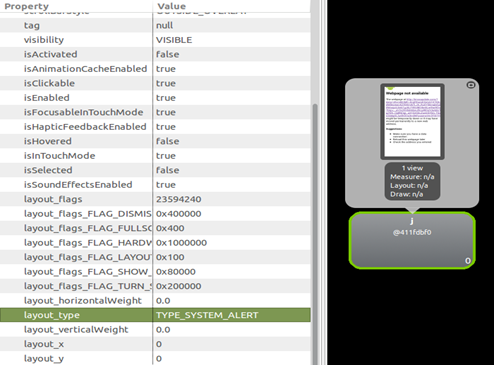

如下圖所示,一台受到 Android.Lockdroid.E 感染的裝置所顯示的 WebView (一種以線性版面配置顯示網頁的檢視畫面),其版面配置類型設定為「TYPE_SYSTEM_ALERT」,如此就能建立一個系統警示類型的視窗。

圖 1.版面配置屬性 (左) 設定為「TYPE_SYSTEM_ALERT」時,就能建立系統警示類型的視窗 (右),以鎖住該裝置

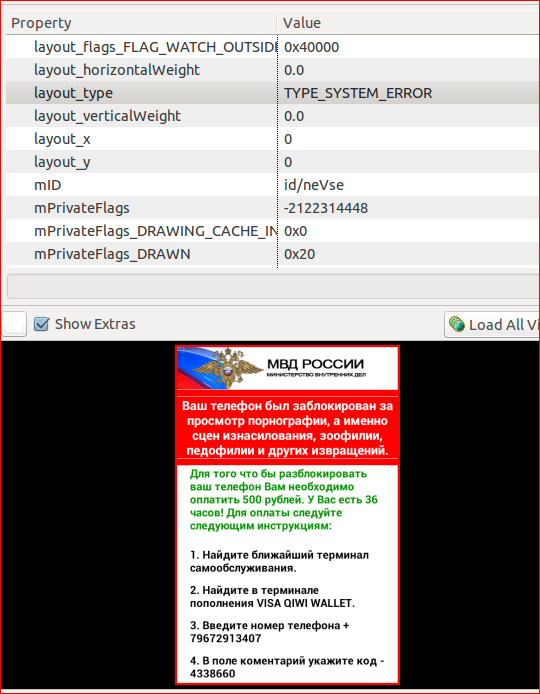

不過,也有某些俄文的勒索程式變種傾向使用「系統錯誤」或「系統重疊」類型的視窗,這樣也能讓它們在裝置上顯示在最上層,如圖 2 所示。

圖 2.俄文的勒索程式通常會利用系統錯誤類型的視窗來鎖住裝置的畫面。

一般而言,勒索程式變種會利用系統類型視窗,例如:系統警示、系統錯誤、或是系統重疊,來建立可顯示在所有視窗最上層的視窗,以便鎖住畫面。

在 Android 中,當任何一支應用程式試圖建立系統視窗時,它必須由裝置的使用者取得「android.permission.SYSTEM_ALERT_WINDOW」權限。

改變正在進行

如今,決定開發以 Android Marshmallow 為目標的惡意程式之勒索程式作者將面臨艱鉅的挑戰。繼該作業系統於 8 月 17 日發表的第 3 版及最終版本預覽後,預計在這個月發表的最新版本作業系統中的改變,將使勒索程式作者遭遇困難。這些改變主要是為了解決仰賴取得之前提到的權限來執行的勒索程式,因此,將會限制它們鎖住畫面的能力。

從這個新版本的 Android 開始,該作業系統將會採用新的權限模式,它會要求 app 在必要時才能請求權限。當某個 app 試圖從「危險」的類別 (如 Andriod 開發人員所設定) 要求使用需要權限的功能時,它會在要求時跳出畫面詢問裝置擁有人是否核准。

對於惡意 app 作者而言,除了這個阻礙外,他們還面臨一個更大的障礙,因為最終版本的 Mashmallow 軟體開發套件 (SDK) 已經把「SYSTEM_ALERT_WINDOW」權限放在「極危險」類別中。

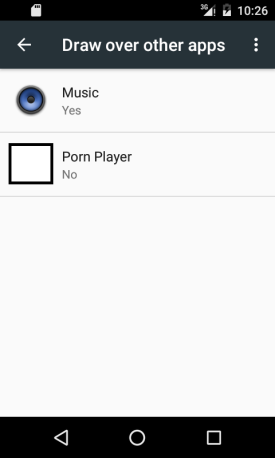

也就是說,如果勒索程式 app 將 Marshmallow 的 SDK 設定為目標,想要鎖住使用者的裝置,就必須要有使用者的明確許可。在使用者賦予權限時,他們必須要從 app 設定值手動瀏覽一些不是那麼直接就能操作的步驟,才能允許 app 鎖住畫面。

圖 3.在 app 權限頁面上,很容易就能開啟/關閉權限

圖 4.「極危險」權限隱藏在設定值畫面中,它會要求使用者完成一些步驟,才能許可這些權限

回溯相容性

這個發展是否代表 Android 勒索程式即將瀕臨絕種?不,當然不是。雖然這些改變對於 Android 這方面而言是很好的進展,但勒索程式作者很可能會更新他們的程式碼,直接將受害者導向設定值畫面,然後利用社交工程伎倆來說服他們開啟權限。

更重要的是,Android 6.0 的回溯相容性特色還可能可以提供勒索程式另一個生存之道,讓它們得以繼續感染執行 Marshmallow 的裝置。新的權限模式只有在惡意 app 專門鎖定 Marshmallow SDK 時適用於。如果攻擊者鎖定的是之前推出的 Android SDK (例如:Lollipop),若依循之前的權限模式,他們的勒索程式很可能仍舊可以在 Marshmallow 裝置上運作。

不過,當 Marshmallow 完全推出時,新的模式將是勒索程式作者必須跨越的障礙。

防護方法

賽門鐵克建議使用者依照這些最佳實務準則,以便隨時受到防護,避免受到行動勒索程式危害:

- 避免從不熟悉的網站下載 app,而且只安裝來自信任來源的 app

- 特別留意 app 要求的權限

- 安裝適當的行動安全 app,例如諾頓,以保護您的裝置與資料

- 讓您的軟體維持在最新狀態

- 經常備份重要資料

賽門鐵克與諾頓產品能偵測到本部落格中討論到的威脅,包括: