Duqu 2.0은 보안 회사인 Kaspersky Lab을 공격하는 데 사용된 사이버 첩보 도구로, 몇몇 통신 회사를 포함한 다양한 표적을 대상으로 한 여러 공격에도 사용되었습니다. 시만텍의 분석 결과는 조사와 일치하며, Duqu 2.0(시만텍은 W32.Duqu.B로 탐지함)은 2011년에 공개되기 전까지 여러 산업 분야의 표적을 대상으로 한 각종 첩보 공격에 사용되었던 Duqu 웜의 발전된 형태입니다. 그 기능은 다르지만 최초의 Duqu 웜은 이란 핵 발전 프로그램에 대한 사보타주에 사용된 스턱스넷(Stuxnet) 웜과 많은 유사점이 있습니다.

새로운 공격

시만텍은 Duqu가 소수의 엄선된 표적을 노린 다양한 공격에 자주 사용되었다는 증거를 발견했습니다. 그중에는 유럽과 북아프리카의 통신 회사, 동남아시아의 전자 장비 제조업체에 대한 공격도 포함되었습니다. 미국, 영국, 스웨덴, 인도, 홍콩 소재의 시스템에서도 감염 사례가 발견되었습니다.

Kaspersky는 Duqu가 자사에 대한 공격 외에도 이란 핵 프로그램 관련 국제 협상에 참여하는 국가들을 겨냥한 공격에도 사용된 것으로 확신합니다. 이와 같은 표적의 다양성으로 미루어볼 때 시만텍은 Duqu 공격 집단이 각종 사이버 첩보 작전에 관련되었을 것으로 판단합니다. 일부 조직은 공격 작전의 최종 목표는 아니지만 진짜 표적을 무너뜨리기 위한 발판 역할을 할 가능성도 있습니다. 공격자들이 통신 회사에 관심을 갖는 것은 그 회사의 네트워크를 통해 개개인의 커뮤니케이션을 모니터링하려는 시도와 연관될 수 있습니다.

시만텍이 이 악성 코드를 이용한 공격을 받은 적이 있다는 증거는 발견되지 않았습니다.

Duqu 2.0 작동방식

이 새로운 버전의 Duqu는 쉽게 탐지되지 않으며 디스크에 있는 그 어떤 파일에도 쓰지 않은 채 시스템의 메모리에만 상주합니다. 여기에는 2가지 변종이 있습니다. 첫 번째는 기본적인 백도어로, 표적이 된 기업 및 기관에서 다수의 시스템을 감염시켜 지속적인 거점을 확보하는 데 사용되는 듯합니다.

두 번째 변종은 좀더 복잡합니다. 첫 번째와 구조는 동일하지만 감염된 시스템에 대한 정보 수집, 데이터 유출, 네트워크 검색, 네트워크 감염, C&C(명령 및 제어) 서버와의 통신과 같은 기능을 악성 코드에 제공하는 여러 모듈을 포함하고 있습니다. 이 변종은 공격자가 표적으로 삼은 시스템에 배포되는 것으로 보입니다.

공통 코드 및 코드 흐름

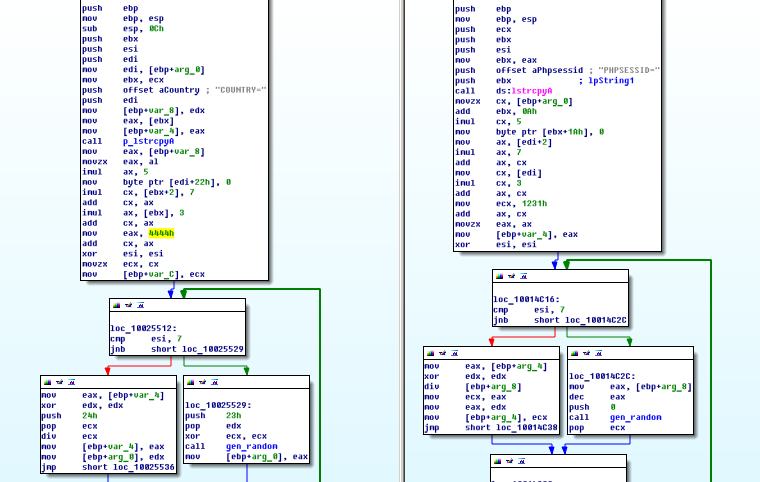

Duqu와 Duqu 2.0은 코드 구성 체계가 유사할 뿐 아니라 코드의 상당 부분이 동일합니다. 이러한 공유 코드 중에는 수많은 헬퍼 함수도 있습니다. 예를 들어, 그림 1에 나온 것처럼 Duqu와 Duqu 2.0 모두 “gen_random” 함수(한 엔지니어가 명명)를 사용합니다.

gen_random 코드가 공유될 뿐 아니라 이 함수를 호출하는 코드의 구성도 거의 동일합니다. 이와 같은 코드 호출의 유사성은 Duqu 2.0의 다른 부분에서도 나타나는데, 이를테면 C&C IP 주소의 형식, 네트워크 메시지 생성 방식, 파일 암호화 및 해독 방식 등입니다.

그림 1. Duqu와 Duqu 2.0의 코드 흐름 비교

한 프로그램에서 데이터를 저장해야 할 때 프로그램 개발자는 해당 데이터를 저장할 구조를 논리적이면서 액세스하기 쉽게 설계합니다. Duqu와 Duqu 2.0은 이러한 데이터 구조 중 상당수를 공유합니다.

네트워크 통신

그림 1에서 보여주는 두 변종의 또 다른 공통점은 C&C 서버에 메시지를 보낼 때 하드코딩된 문자열과 랜덤 문자열이 포함된 쿠키 헤더를 사용한다는 것입니다. 예를 들면 아래와 같습니다.

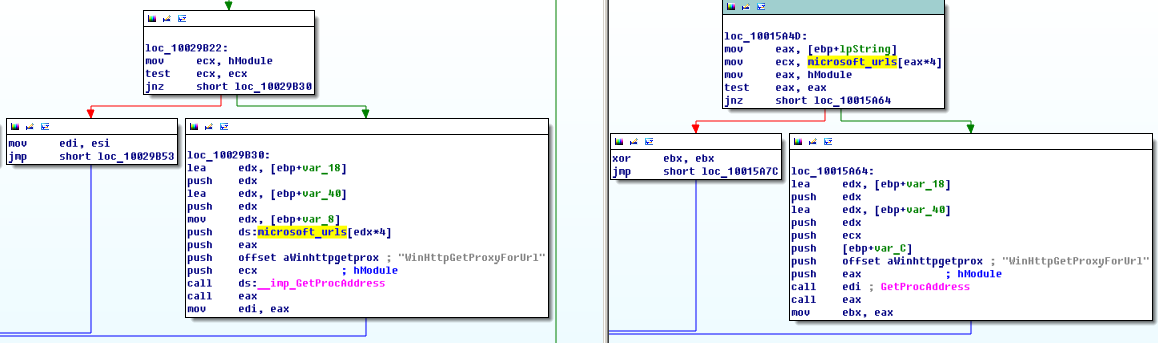

네트워크 통신 코드에서 두 번째 공통점은 그림 2에 나온 것처럼 프록시 주소를 검색할 때 수많은 Microsoft URL에 연결한다는 것입니다.

그림 2. Duqu와 Duqu 2.0의 네트워크 코드 비교

두 변종이 연결하는 Microsoft URL의 목록은 동일합니다.

네트워크 통신과 관련하여 마지막으로 주목할 점은 Duqu가 HTTP를 사용할 때 “Content-Disposition” 헤더에 이미지 이름을 사용한다는 것입니다. Duqu의 경우 “DSC00001.jpg” 값을 사용하고 Duqu 2.0은 “%05d.gif” 값을 사용합니다.

결론

시만텍의 분석에 따르면, Duqu 2.0은 동일한 공격자 그룹이 개발했던 원래 보안 위협의 발전된 형태입니다. Duqu 2.0은 종합적인 기능을 갖춘 정보 유출 툴로써 표적의 네트워크에서 장기간 은밀하게 활동하도록 설계되었습니다. 실제로 관련 개발자들이 여러 첩보 작전에서 주요 수단 중 하나로 사용했을 것으로 보입니다.

Duqu 원래 버전의 존재가 밝혀지면서 활동이 감소한 것으로 볼 때 현재는 이 공격 집단이 새로운 악성 코드와 함께 다시 등장하기 전에 잠시 주춤한 상태일 수도 있습니다.

보호

시만텍 및 노턴 제품은 이 보안 위협을 아래와 같이 탐지합니다.