Se ha detectado una nueva vulnerabilidad que puede afectar potencialmente a casi todas las versiones de los sistemas operativos Linux y Unix, además del OS X de Mac (basado en torno a Unix). Se conoce como “Bash Bug” o “Shell Shock” y la Vulnerabilidad de Ejecución de Código Remoto GNU Bash (CVE-2014-6271) podría permitir a un intruso tomar control de un equipo, si se aprovecha de esta situación con éxito.

Esta vulnerabilidad afecta a un componente común llamado Bash, identificado como un shell que aparece en varias versiones de Linux y Unix. Bash actúa como un intérprete de comandos mediante el lenguaje. En otras palabras, permite que el usuario escriba comandos en una pantalla de texto simple, que el sistema operativo ejecutará.

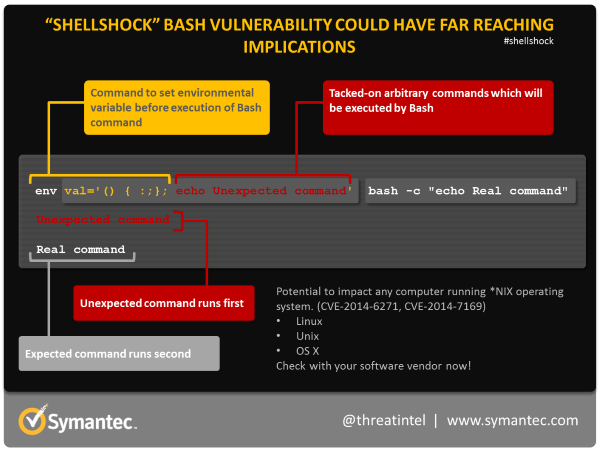

Bash también se puede utilizar para ejecutar comandos que son enviados por aplicaciones. Así es como funciona esta vulnerabilidad. Un tipo de comando que se puede enviar a Bash permite que se ajusten variables del entorno. Estas variables son valores con nombres muy dinámicos que afectan la manera en que los procesadores del equipo trabajan. La vulnerabilidad reside en que el delincuente puede enviar un código malicioso a la variable del entorno, que se ejecutará cuando sea recibida.

Symantec considera que esta vulnerabilidad es crítica, ya que Bash se utiliza ampliamente en sistemas operativos Linux y Unix que corren en equipos conectados al Internet, como servidores web. Hay condiciones muy específicas que se deben presentar para que esta vulnerabilidad sea detonada. Si se realiza de forma correcta, podría permitir la ejecución remota del código y otorgar el control al intruso, quien podría extraer datos del equipo comprometido. Además podría permitir el acceso a otros equipos en la red afectada.

El siguiente video muestra una explicación de la vulnerabilidad Bach Bug y cómo podría darse el escenario de un ataque a través de la interfaz CGI:

¿Ya se han aprovechado de esto?

Existen pocos reportes que señalen que esta vulnerabilidad esté siendo utilizada por los criminales. Incluso varios scripts de prueba han sido desarrollados por investigadores en seguridad. Además se ha creado un módulo para el entorno Metasploit, que se utiliza para pruebas de intrusión.

Al hacerse pública esta vulnerabilidad, solo era cuestión de tiempo para que los cibercriminales intentaran encontrar y detonar equipos que no contaran con los parches adecuados.

¿Cómo podría afectar?

La vulnerabilidad podría afectar a cualquier equipo que ejecute Bash, pero solo sería detonada por un intruso en ciertas condiciones. Para que se presente un ataque exitoso, el delincuente debería forzar a una aplicación para que enviara una variable de entorno maliciosa a Bash.

La ruta potencial para un ataque sería a través de servidores Web que utilicen GCI (Common Gateway Interface), que es el popular sistema para generar contenido Web dinámico. El atacante podría utilizar GCI para enviar una variable de entorno a un servidor Web vulnerable. El servidor podría ejecutar cualquier comando malicioso que se incluya, ya que utiliza Bash para interpretarlo.

Imagen 1. Cómo se puede incluir un comando malicioso al final de una variable de entorno legítima. Bash ejecutará primero dicho comando.

Las consecuencias que se pueden presentar si un intruso logra detonar esta vulnerabilidad pueden ser verdaderamente serias. Por ejemplo, el atacante podría tener la posibilidad de eliminar contraseñas o cargar malware en las computadoras infectadas. Una vez dentro del firewall de la víctima, los atacantes podrían comprometer e infectar otros equipos de la red.

Además de los servidores Web, otros dispositivos vulnerables pueden ser ruteadores basados en Linux, que cuenten con una interface Web que utilice GCI. Al igual que un ataque en contra de un servidor Web, podría utilizar GCI para detonar la vulnerabilidad y enviar un comando malicioso al ruteador.

Las computadoras que utilicen el Sistema Mac OS X, están en riesgo mientras Apple no distribuya algún parche para esta vulnerabilidad. De la misma manera, los atacantes necesitarían encontrar la manera para enviar comandos anormales a Bash en el equipo que se quiera afectar. El camino más probable para atacar el sistema OS X podría ser a través de Secure Shell (SSH), un protocolo seguro de comunicación. Sin embargo, parece que el delincuente necesitaría credenciales SSH válidas para llevar a cabo el ataque. En otras palabras, ya tendrían que estar conectados en una sesión SSH.

El Internet de las Cosas (IoT) y otros dispositivos como routers pueden ser vulnerables si están corriendo en Bash. Sin embargo, muchos dispositivos nuevos corren un grupo de herramientas llamado BusyBox que ofrece una alternativa a Bash. Los dispositivos que corren en BusyBox no son vulnerables al Bash Bug.

Para dueños de sitios Web y empresas

Los negocios, en particular los dueños de sitios web, son los que están en mayor riesgo y deben estar al tanto de que esta situación podría permitir el acceso a su información y brindarles a los atacantes la posibilidad de poner un pie en su red. Por eso es importante aplicar todos los parches disponibles inmediatamente.

Los distribuidores de Linux han publicado varios avisos acerca de esta nueva vulnerabilidad, incluyendo información de los parches.

Debian—https://www.debian.org/security/2014/dsa-3032

Ubuntu—http://www.ubuntu.com/usn/usn-2362-1/

Red Hat—https://access.redhat.com/articles/1200223*

CentOS—http://centosnow.blogspot.com/2014/09/critical-bash-updates-for-centos-5.html

Novell/SUSE— http://support.novell.com/security/cve/CVE-2014-6271.html

*Red Hat ha actualizado su aviso sobre esta vulnerabilidad y su parche arregla diferentes situaciones que estaban pendientes..

Si un parche no está disponible para una cierta distribución de Linux o Unix, se recomienda que los usuarios se conecten a un shell alternativo mientras se ditribuye.

Para consumidores

Se recomienda a los usuarios que apliquen parches a los ruteadores y a otros dispositivos conectados a la red en cuanto estén disponibles por parte de los fabricantes. Los usuarios de Mac OS X de Apple deben tener cuidado, ya que el sistema operativo que trae el equipo de fábrica, cuenta con una versión vulnerable de Bash. Los usuarios de Mac deben aplicar los parches para OS X en cuanto estén disponibles.

Protección de Symantec

Symantec ha desarrollado una firma de Prevención de Intrusiones para protección en contra de esta vulnerabilidad:

Symantec seguirá investigando esta vulnerabilidad y ofrecerá más información al respecto en cuanto esté disponible.