Duqu 2.0 は、セキュリティ企業 Kaspersky Lab への侵入に利用されたサイバースパイツールですが、それ以外にも、電気通信事業者などさまざまな標的に対する数多くの攻撃活動で使われています。シマンテックによる解析も、Duqu 2.0(シマンテックは W32.Duqu.B として検出します)が、かつて出現した Duqu ワームの進化形であるという点で、Kaspersky の本日の評価と一致しています。Duqu は、2011 年に露呈するまで、多様な産業を標的とする情報収集型の攻撃で広く使われていました。機能こそ違いましたが、以前の Duqu ワームはイランの核開発プログラムに対するサボタージュ攻撃に使われた Stuxnet ワームと多くの共通点を持っていました。

新しい攻撃

シマンテックは、Duqu が限定された少数の標的に対する多種多様な攻撃に使われていることを確認しています。標的となったのは、ヨーロッパと北アフリカの電気通信事業者、東南アジアの電子機器メーカーなどです。そのほか、米国、英国、スウェーデン、インド、香港でもコンピュータへの感染が確認されました。

Kaspersky によると、同社に対する攻撃だけでなく、イランの核開発をめぐる国際協議に関わっている各国への攻撃にも Duqu は使われたと言います。標的の多様さから考えても、Duqu を使う攻撃者は複数のサイバースパイ活動に関与しているとシマンテックは考えています。狙われた組織の一部は、このグループの最終的な攻撃目標ではなく、最終目標までの踏み台として利用されているのかもしれません。電気通信事業者を狙ったのは、各社がネットワークで交わしている通信を傍受しようという目的だったと考えられます。

シマンテックが、このマルウェアによる攻撃の影響を受けたことを示す証拠は、今のところ見つかっていません。

Duqu 2.0 の活動

今回登場した Duqu の新しいバージョンはステルス性を備えており、ディスクにはファイルを書き込まずコンピュータのメモリ内にのみ潜伏します。Duqu 2.0 の亜種は 2 つです。1 つ目は基本的なバックドアで、複数のコンピュータに感染して標的組織の内部に永続的な足がかりを築くために使われます。

2 つ目の亜種はもっと複雑です。構造そのものは 1 つ目の亜種と変わりませんが、マルウェアが使うさまざまな機能のモジュールをいくつも搭載しています。たとえば、侵入先のコンピュータで情報を収集する機能のほか、データの窃盗、ネットワークの検出、ネットワークへの感染、コマンド & コントロール(C&C)サーバーとの通信といった機能です。攻撃者が標的と狙い定めたコンピュータには、この亜種が仕込まれたと考えられます。

共通のコードとコードフロー

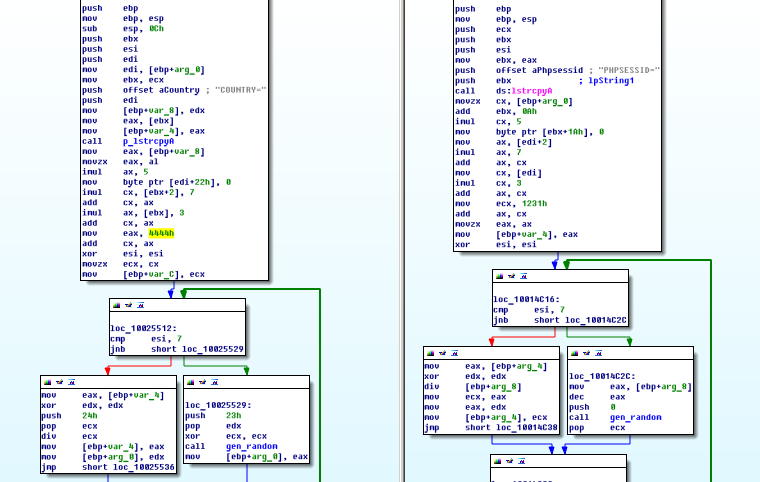

Duqu と Duqu 2 は、コードにも共通する部分が多いうえに、コードの編成のしかたにも類似が見られます。共通のコードに含まれているのは、多くのヘルパー関数です。たとえば、図 1 に示すように "gen_random"という関数があり(ラベルはエンジニアによるもの)、これは Duqu と Duqu 2 の間で共有されています。

gen_random のコードが共有されているだけでなく、その関数を呼び出すコードの編成もほぼ同です。コードの呼び出し方におけるこうした類似点は、Duqu 2.0 のいたるところで繰り返されます。たとえば、C&C の IP アドレスのフォーマット、ネットワークメッセージの生成方法、ファイルの暗号化/復号の方法などです。

図 1. Duqu と Duqu 2.0 のコードフロー

プログラムでデータの格納が必要な場合は、プログラム開発者は論理的で簡単にアクセスできる方法でそのデータを格納できる構造を設計します。Duqu と Duqu 2.0 はデータ構造についても多くの共通点があります。

ネットワーク通信

Duqu と Duqu 2.0 でもうひとつ共通しているのが、C&C サーバーにメッセージを送信するとき、ハードコードされた文字列とランダムな文字を含む Cookie ヘッダーを使うことです(図 1 を参照) たとえば、次のようなヘッダーです。

- Duqu の Cookie: PHPSESSID=<random_str_0x1A_size>

- Duqu 2.0 の Cookie: COUNTRY=<random_str_0x1A_size>

ネットワーク通信のコードでさらに共通しているのは、Microsoft の多数の URL に接続してプロキシアドレスを取得するという機能です(図 2)。

図 2. Duqu と Duqu 2.0 のネットワークコード

これは接続された Microsoft の URL の一部ですが、どちらの亜種でも同じです。

またネットワーク通信については、Duqu が HTTP を使うとき "Content-Disposition" ヘッダーで画像名が使われます。Duqu で使われたのが「DSC00001.jpg」、Duqu 2.0 で使われたのが「%05d.gif」です。

まとめ

解析結果からシマンテックは、Duqu 2.0 が元の Duqu から進化した脅威であり、同じ攻撃者グループによって作成されたものと考えています。Duqu 2.0 はフル機能を備えた情報窃盗ツールであり、標的のネットワーク上に長期にわたって目立たないように潜伏します。作成者は、いくつもの情報収集活動でメインのツールとして Duqu 2.0 を使っているようです。

初代の Duqu を中心とする活動も、発見後には終息に向かったことからすると、このグループは今回も Duqu 2.0 で再浮上するより前に撤退する可能性があるかもしれません。

保護対策

シマンテック製品とノートン製品は、この脅威を以下の定義で検出します。

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。

【参考訳】